Alteryx Server 支持大多数符合 SAML 2.0 标准的身份提供商 (IdP) 连接,并支持单点登录到 Alteryx Server。本文介绍 Azure Active Directory 和 Alteryx Server 的配置和设置。

Alteryx Server(2022.3 版本或更高版本)

有权配置 Alteryx 系统设置的 Alteryx Server 权限

已为 Server URL (HTTPS) 启用 SSL

Microsoft Azure 门户

在 Azure Active Directory 中创建和编辑企业应用程序的权限(通常为管理员)

转到 Microsoft Azure 门户并选择 Azure Active Directory > 企业应用程序 。然后选择 + New Application(+新建应用程序) ,再选择 + Create your own application(+创建您自己的应用程序) 。

在 Create your own application(创建您自己的应用程序) 下,选择应用程序的名称(建议使用 AlteryxServer)。然后选择 Integrate any other application you don’t find in the gallery (Non-gallery)(集成您在 Gallery(Non-gallery)中找不到的任何其他应用程序) 并选择 Create()创建 。

这将打开一个页面,其中包含将用于 SAML 配置的新应用程序。在 使用入门 下,选择 Set up single sign on(设置单点登录) ,然后选择 SAML 。这将显示 SAML 信息的配置页面。下文列出了必填字段以及如何设置这些字段的说明。

选择 编辑 。

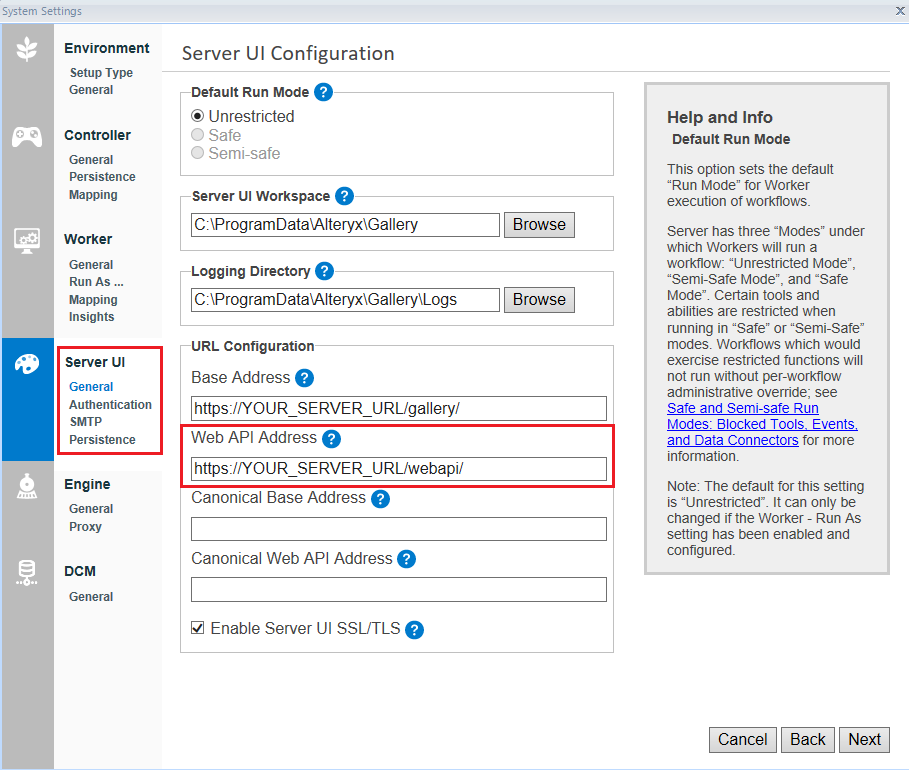

要获取 SAML 配置所需的信息,请转至 Alteryx 系统设置 > Server UI > General > URL Configuration 。

Identifier (Entity ID) :您将在系统设置中的 URL Configuration 下的 Web API Address 字段中获得 Identifier (Entity ID) 的 URL。插入 WebAPI URL,并在末尾添加 /Saml2: [WEBAPIURL]/Saml2 。请参阅 Alteryx 系统设置配置中的步骤 1 。

回复 URL(断言使用方服务 URL) :您将在系统设置中的 URL Configuration 下的 Web API Address 字段中获得回复 URL 的 URL。插入 WebAPI URL,并在末尾添加 /Saml2/acs: [WEBAPIURL]/Saml2/acs 。请参阅 Alteryx 系统设置配置中的步骤 1 。

关闭 基本 SAML 配置 框。

注意

这些字段仅接受 HTTPS URL。

要更新属性和声明,请选择 Edit 。

所需声明: 选择您想要编辑的声明。默认情况下,所需声明已存在。

唯一用户标识符(名称 ID)= 电子邮件地址

名称标识符格式 = 电子邮件地址

源 = 属性

源属性 = user.userprincipalname

注意

我们建议使用 user.userprincipalname,但您可以选择一个独特的且最适合您的组织的其他属性。

附加索赔:要添加附加索赔,请选择 + Add new claims(+添加新声明)。

电子邮件地址

名称 = 电子邮件地址

注意

我们还支持以下声明:email、user.email、mail、emailaddress 和 http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/emailaddress。

命名空间= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

源= 属性

源属性= 用户邮件

名字

名称 = givenname

注意

我们还支持以下声明:firstName、User.Firstname、givenName 和 http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/givenname。

命名空间= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

源= 属性

源属性= user.givenname

姓氏

名 = surname

注意

我们还支持以下声明:lastName、last_name、User.LastName、surName、sn 和 http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/surname。

命名空间= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

源= 属性

源属性= 用户姓氏

注意

移除仅为所有附加声明自动填充的命名空间,并确保 firstName 和 lastName 采用大小写混合形式。

此部分将预填充,您无需进行任何进一步更改。

App Federation Metadata Url: 您需要此 URL 才能在 Alteryx 系统设置 中设置 身份提供商元数据 URL 。

注意

您可以在此处手动下载 X509 证书。

此部分将预填充,您无需进行任何进一步更改。

Microsoft Entra 标识符:您需要此 URL 才能在 Alteryx 系统设置中设置身份提供商 URL。

登录 URL:如果在“Select an option for obtaining metadata required by the IDP”下选择了“X509 Certificate and IDP SSO URL”,则需要使用此 URL 在 Alteryx 系统设置中设置身份提供商 SSO URL。

在 Alteryx 系统设置 中,转至 Server UI > General 。此处的 Web API 地址将输入 Microsoft Azure SSO 页面的“基本 SAML 配置”部分中。选择 Enable Server UI SSL/TLS 以确保 SSL 已启用。您必须在 Server 上安装证书;如需了解详情,请前往 为 SSL 配置 Alteryx Server:获取和安装证书 。

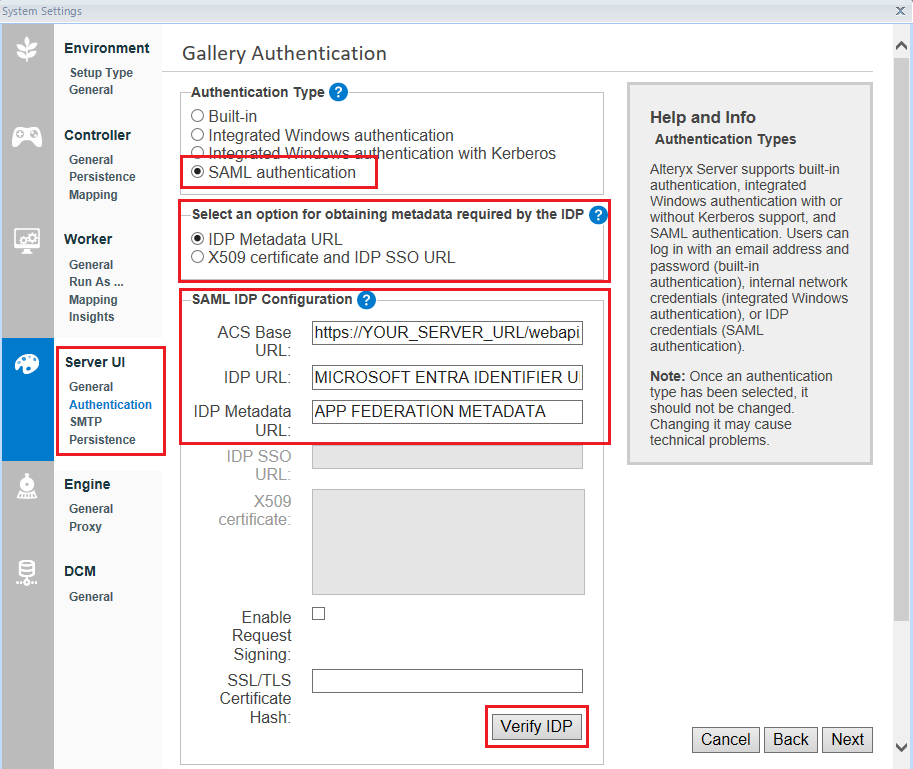

转至 Alteryx 系统设置 > Server UI > Authentication 。在 Authentication Type 下方选择 SAML authentication 。

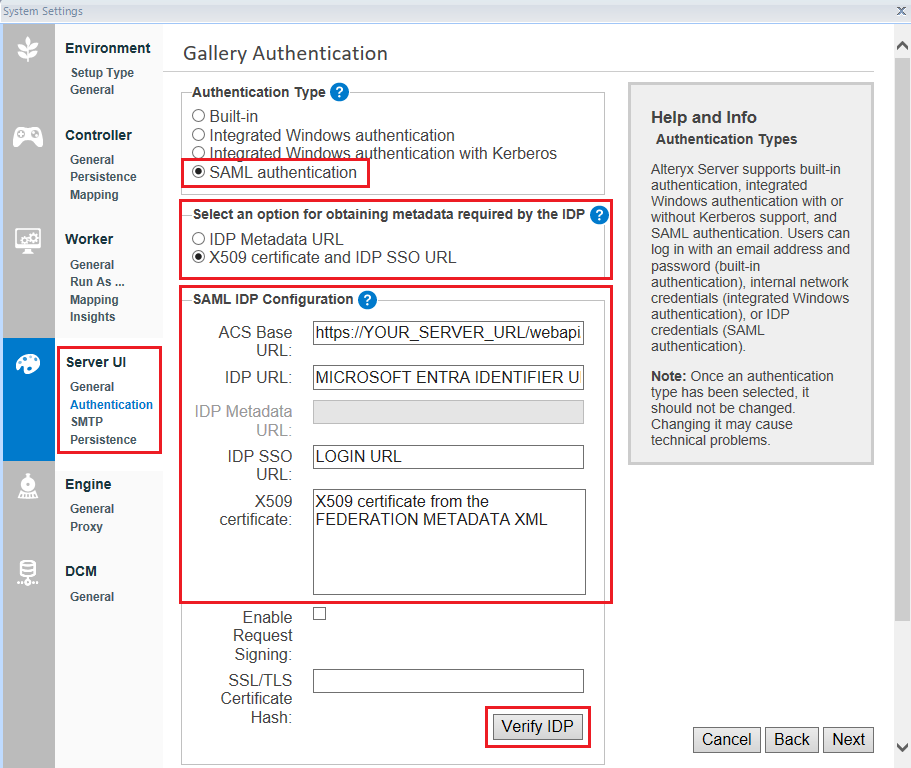

有 2 个关于如何在 Server 中配置 SAML 的选项。在 Select an option for obtaining metadata required by the IDP 中,从以下选项中选择 1 项: IDP Metadata URL 或 X509 certificate and IDP SSO URL 。

如果您选择了 IDP Metadata URL ,请输入以下 3 个 URL:

ACS Base URL: 此字段将自动填充并使用 HTTPS 进行配置。

IDP URL: 这是 Microsoft Azure SSO 页面中的 Microsoft Entra 标识符 URL 。

IDP Metadata URL: 这是 Microsoft Azure SSO 页面中的 应用程序联合元数据 URL 。

如果选择了 X509 certificate and IDP SSO URL ,请输入以下信息:

ACS Base URL: 此字段将自动填充并使用 HTTPS 进行配置。

IDP URL: 这是 Microsoft Azure SSO 页面中的 Microsoft Entra 标识符 URL 。

IDP SSO URL: 这是 Microsoft Azure SSO 页面中的 登录 URL 。

X509 证书: 要获取 X509 证书,请转至 Microsoft Azure SSO 页面上的 SAML 证书 部分。

选择 下载 联合元数据 XML 。

打开下载的 XML 文件。

在 XML 文件中,搜索“X509Certificate”。

复制整个 X509 证书。X509 证书是 XML 文件(不带 XML 标记)中 <X509certicicate> 和 </X509certicicate> 之间的文本。

将证书粘贴到 Alteryx 系统设置中的 X509 certificate 字段。

输入这些 URL 后,请选择 Verify IDP 以测试连接。

注意

您也可以通过 Microsoft Azure 门户测试连接。要执行此操作,请转至 基于 SAML 的登录 页面底部的 测试单点登录 部分,并选择 测试 ,然后选择 测试登录 。要通过 Microsoft Azure 门户测试连接,必须确保服务器正在运行。

输入您的 Microsoft 凭证并登录。如果登录成功,您将在系统设置中收到成功的消息。要成功验证身份提供商,您使用的 Microsoft 凭证必须具有对您刚创建的非 Gallery 应用程序的访问权限。

要保存配置,请在其余设置中选择 Next 。

保存所有内容后,在浏览器中导航到 Server UI,并选择 登录 ,然后您将会看到 Microsoft Azure 登录页面。