Alteryx Server prend en charge la plupart des connexions de fournisseur d'identité (IDP) conformes à la norme SAML 2.0 et permet l'authentification unique à Alteryx Server. Cet article couvre la configuration d' Azure Active Directory et d' Alteryx Server .

Alteryx Server (version 2022.3 ou ultérieure)

Accès à Alteryx Server avec les autorisations pour configurer les paramètres système Alteryx

SSL activé pour l'URL de Server (HTTPS)

Portail Microsoft Azure

Accès (généralement Administrateur) à la création et à la modification des applications d'entreprise dans Azure Active Directory

Accédez au portail Microsoft Azure et sélectionnez Azure Active Directory > Applications d'entreprise . Sélectionnez ensuite + Nouvelle application , puis + Créer votre propre application .

Sous Créer votre propre application , choisissez un nom pour l'application (nous recommandons AlteryxServer). Sélectionnez ensuite Intégrer une autre application que vous ne trouvez pas dans la galerie (hors galerie) , puis Créer .

Cette action ouvre une page avec votre nouvelle application qui est utilisée pour la configuration SAML. Sous Prise en main , sélectionnez Configurer l'authentification unique , puis SAML . La page de configuration des informations SAML s'affiche. Les champs obligatoires et les instructions sur leur configuration sont répertoriés ci-dessous.

Sélectionnez Modifier .

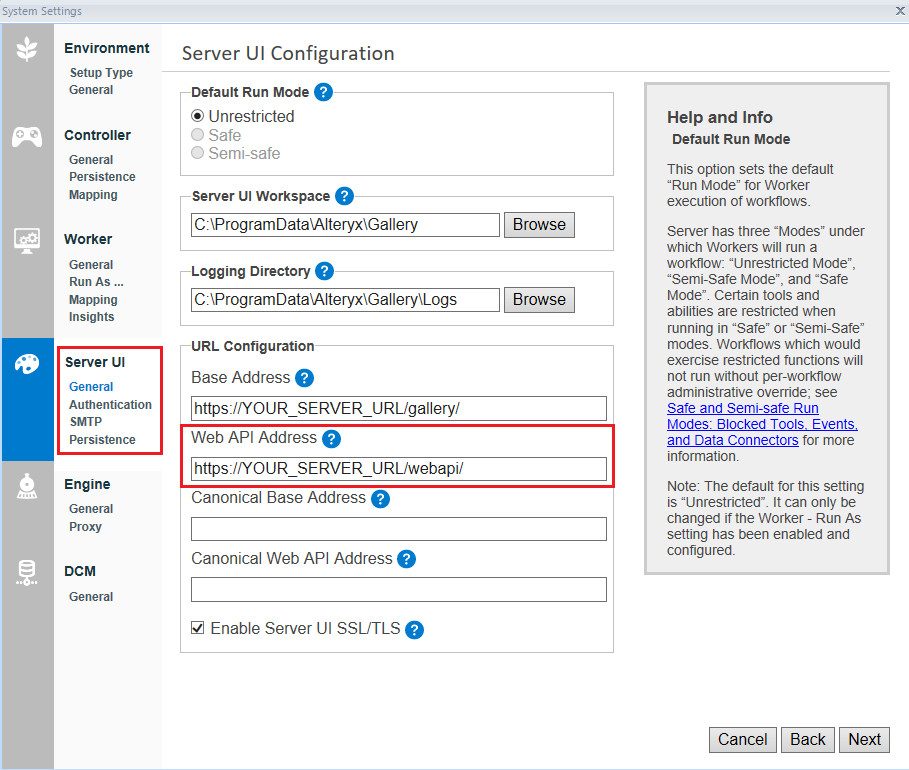

Pour obtenir les informations nécessaires à la configuration SAML, accédez à Paramètres système Alteryx > Interface utilisateur Server > Général > Configuration de l'URL .

Identifiant (ID d'entité) : vous obtenez l'URL de l'identifiant (ID d'entité) dans le champ Adresse de l'API Web sous Configuration de l'URL dans les paramètres système. Insérez l'URL WebAPI et ajoutez /Saml2 à la fin : [URLWEBAPI]/Saml2 . Reportez-vous à l'étape 1 de la section Configuration des paramètres système Alteryx .

URL de réponse (URL du service consommateurs d'assertions) : vous obtenez l'URL de réponse dans le champ Adresse de l'API Web sous Configuration de l'URL dans les paramètres système. Insérez l'URL WebAPI et ajoutez /Saml2/acs à la fin : [URLWEBAPI]/Saml2/acs . Reportez-vous à l'étape 1 de la section Configuration des paramètres système Alteryx .

Fermez la boîte Configuration SAML de base .

Note

Ces champs acceptent uniquement les URL HTTPS.

Pour mettre à jour les attributs et les revendications, sélectionnez Modifier .

Revendication requise : sélectionnez la revendication à modifier. La revendication requise est présente par défaut.

Identifiant d'utilisateur unique (ID de nom) = Email address

Format d'identifiant de nom = Email address

Source = Attribute

Attribut source = user.userprincipalname

Note

Nous vous recommandons d'utiliser user.userprincipalname, mais vous pouvez choisir un attribut différent et unique qui convient mieux à votre organisation.

Revendications supplémentaires : pour ajouter des revendications supplémentaires, sélectionnez + Ajouter une nouvelle revendication .

Adresse e-mail

Nom = emailaddress

Note

Nous prenons également en charge les revendications suivantes : email, user.email, mail, emailaddress et http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/emailaddress.

Espace de noms = http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Source = Attribute

Attribut source = user.mail

Prénom

Nom = givenname

Note

Nous prenons également en charge les revendications suivantes : firstName, User.Firstname, givenName et http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/givenname.

Espace de noms = http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Source = Attribute

Attribut source = user.givenname

Nom

Nom = surname

Note

Nous prenons également en charge les revendications suivantes : lastName, last_name, User.LastName, surName, sn et http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/surname.

Espace de noms = http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Source = Attribute

Attribut source = user.surname

Note

Supprimez les espaces de noms qui sont automatiquement renseignés pour toutes les revendications supplémentaires uniquement et assurez-vous que firstName et lastName sont en CamelCase.

Cette partie est pré-renseignée et vous n'avez pas besoin d'apporter d'autres modifications.

URL des métadonnées de fédération d'applications : vous avez besoin de cette URL pour configurer l' URL des métadonnées d'IDP dans Paramètres système Alteryx .

Note

C'est ici que vous pouvez télécharger manuellement le certificat X509.

Cette partie est pré-renseignée et vous n'avez pas besoin d'apporter d'autres modifications.

Identifiant Microsoft Entra : vous avez besoin de cette URL pour configurer l' URL d'IDP dans Paramètres système Alteryx .

URL de connexion : vous avez besoin de cette URL pour configurer l' URL SSO IDP dans Paramètres système Alteryx si vous sélectionnez Certificat X509 et URL SSO IDP sous Sélectionnez une option pour obtenir les métadonnées requises par l'IDP.

Dans Paramètres système Alteryx , accédez à Interface utilisateur Server > Général . L'adresse de l'API Web qui s'y trouve est celle que vous devez saisir dans la section Configuration SAML de base sur la page SSO Microsoft Azure. Sélectionnez Activer SSL/TLS pour l'interface utilisateur Server pour vous assurer que SSL est activé. Un certificat doit être installé sur Server. Pour plus d'informations, consultez la section Configuration d'Alteryx Server pour SSL : obtention et installation de certificats .

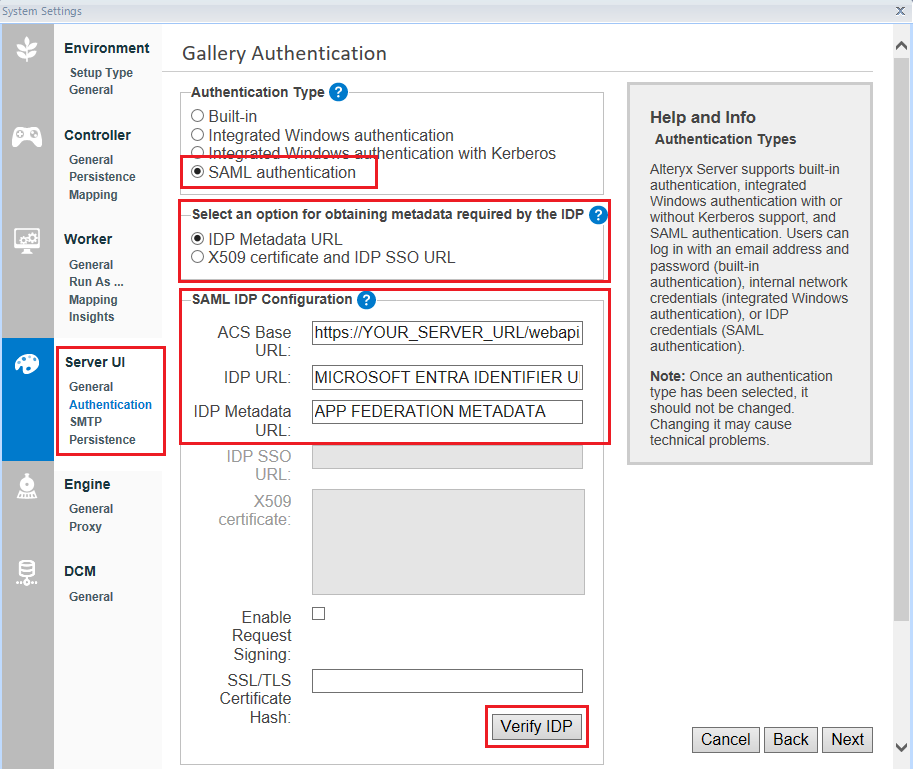

Accédez à Paramètres système Alteryx > Interface utilisateur Server > Authentification . Sélectionnez Authentification SAML comme Type d'authentification .

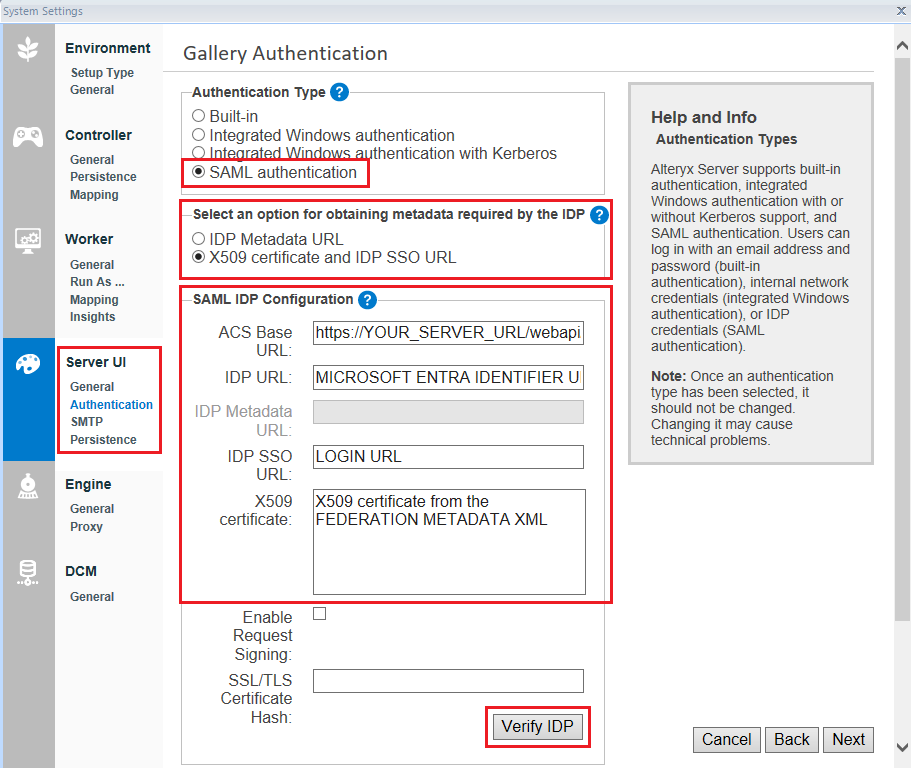

Il existe deux options pour configurer SAML dans Server. Dans Sélectionnez une option pour obtenir les métadonnées requises par l'IDP , sélectionnez l'une des options suivantes : URL des métadonnées d'IDP ou Certificat X509 et URL SSO IDP .

Si vous avez sélectionné URL des métadonnées d'IDP , saisissez ces trois URL :

URL de base ACS : ce champ est renseigné automatiquement et configuré avec HTTPS.

URL d'IDP : il s'agit de l' URL de l'identifiant Microsoft Entra de la page SSO Microsoft Azure.

URL des métadonnées d'IDP : il s'agit de l' URL des métadonnées de fédération d'applications de la page SSO Microsoft Azure.

Si vous avez sélectionné Certificat X509 et URL SSO IDP , saisissez les informations suivantes :

URL de base ACS : ce champ est renseigné automatiquement et configuré avec HTTPS.

URL d'IDP : il s'agit de l' URL de l'identifiant Microsoft Entra de la page SSO Microsoft Azure.

URL SSO IDP : il s'agit de l' URL de connexion de la page SSO Microsoft Azure.

Certificat X509 : pour obtenir le certificat X509, consultez la section Certificats SAML sur la page SSO Microsoft Azure.

Sélectionnez Télécharger pour XML de métadonnées de fédération .

Ouvrez le fichier XML téléchargé.

Dans le fichier XML, recherchez « X509Certificate ».

Copiez l'intégralité du certificat X509. Le certificat X509 correspond au texte compris entre <X509certificate> et </X509certificate> dans le fichier XML (sans les balises XML).

Collez le certificat dans le champ Certificat X509 dans Paramètres système Alteryx.

Une fois que vous avez saisi ces URL, sélectionnez Vérifier l'IDP pour tester la connexion.

Note

Vous pouvez également tester la connexion à partir du portail Microsoft Azure. Pour ce faire, consultez la section Tester l'authentification unique en bas de la page Authentification basée sur SAML et sélectionnez Tester , puis Tester la connexion . Pour tester la connexion à partir du portail Microsoft Azure, Server doit être en cours d'exécution.

Saisissez vos informations d'identification Microsoft et connectez-vous. Si la connexion réussit, un message de réussite s'affiche dans les paramètres système. Pour vérifier correctement l'IDP, les informations d'identification Microsoft que vous utilisez doivent avoir accès à l'application hors galerie que vous venez de créer.

Pour enregistrer la configuration, sélectionnez Suivant pour le reste des paramètres.

Une fois toutes les options enregistrées, accédez à l'interface utilisateur Server dans un navigateur et sélectionnez Se connecter pour afficher une page de connexion à Microsoft Azure.