Alteryx Server supporta la maggior parte delle connessioni IdP (Identity Provider) che aderiscono allo standard SAML 2.0 e consentono il single sign-on ad Alteryx Server. Questo articolo illustra come configurare e impostare Azure Active Directory ed Alteryx Server .

Alteryx Server (versione 2022.3 o successiva)

Accesso ad Alteryx Server con autorizzazioni per configurare le impostazioni di sistema di Alteryx

SSL abilitato per l'URL del server (HTTPS)

Portale Microsoft Azure

Accesso (in genere Amministratore) per creare e modificare applicazioni aziendali in Azure Active Directory

Accedi al portale Microsoft Azure e seleziona Azure Active Directory > Applicazioni aziendali . Quindi, seleziona + Nuova applicazione e + Crea la tua applicazione .

In Crea la tua applicazione , scegli un nome per l'applicazione (si consiglia AlteryxServer). Seleziona Integra qualsiasi altra applicazione non presente nella gallery (non gallery) e seleziona Crea .

Si aprirà una pagina con la nuova applicazione che verrà utilizzata per la configurazione SAML. In Guida introduttiva , seleziona Imposta Single Sign-On , quindi seleziona SAML . Viene visualizzata la pagina di configurazione per le informazioni SAML. I campi obbligatori e le istruzioni su come impostarli sono elencati di seguito.

Seleziona Modifica .

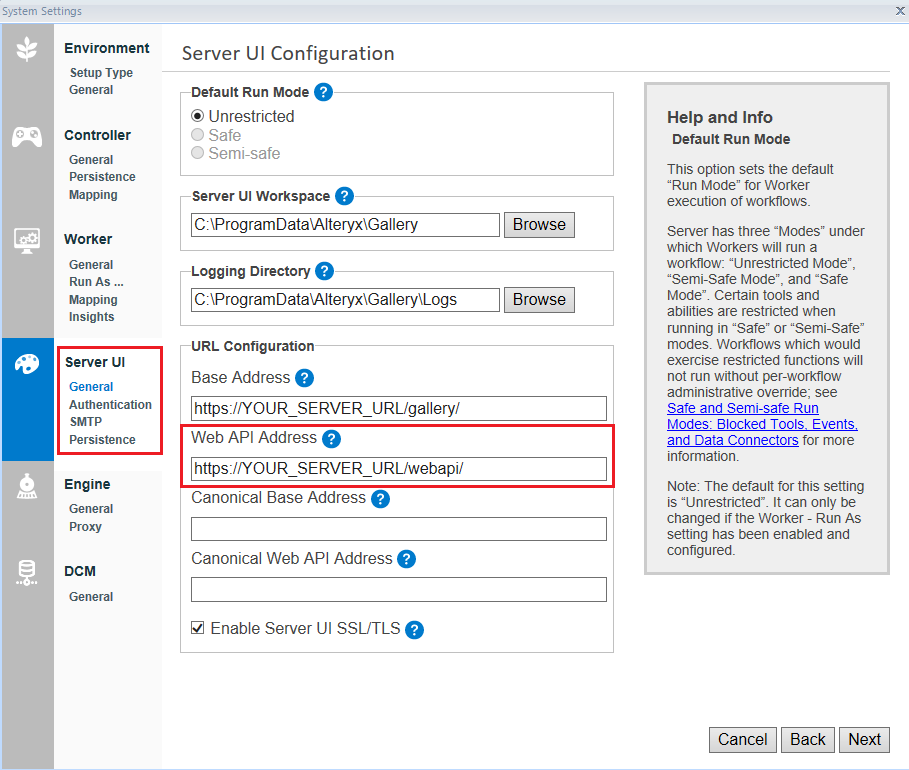

Per ottenere le informazioni necessarie per la configurazione SAML, accedi ad Alteryx, Impostazioni di sistema > Server UI > Generale > Configurazione URL .

Identifier (Entity ID ): l'URL dell'identificatore (ID entità) verrà visualizzato nel campo Indirizzo API web di Configurazione URL nelle Impostazioni di sistema. Inserisci l'URL API web e aggiungi /Saml2 alla fine: [WEBAPIURL]/Saml2 . Consulta il passaggio 1 nella Configurazione delle impostazioni di sistema di Alteryx .

URL di risposta (URL del servizio consumer di asserzione) : l'URL di risposta verrà visualizzato nel campo Indirizzo API web di Configurazione URL nelle Impostazioni di sistema. Inserisci l'URL API web e aggiungi /Saml2/acs alla fine: [WEBAPIURL]/Saml2/acs . Consulta il passaggio 1 nella Configurazione delle impostazioni di sistema di Alteryx .

Chiudi la casella Configurazione SAML di base .

Nota

Questi campi accettano solo URL HTTPS.

Per aggiornare gli attributi e le richieste, seleziona Modifica .

Richiesta di rimborso: seleziona la richiesta che si desidera modificare. La richiesta di rimborso è presente per impostazione predefinita.

Identificatore utente univoco (ID nome) = Indirizzo e-mail

Formato identificatore nome = Indirizzo e-mail

Origine = Attributo

Attributo di origine = user.userprincipalname

Nota

Ti consigliamo di utilizzare user.userprincipalname, ma è possibile scegliere un attributo diverso che sia univoco e più adatto per la propria organizzazione.

Richieste aggiuntive: per aggiungere richieste aggiuntive, seleziona + Aggiungi nuova richiesta .

Indirizzo e-mail

Nome = emailaddress

Nota

Supportiamo inoltre le seguenti richieste: email, user.email, mail, emailaddress e http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/emailaddress.

Spazio dei nomi= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Origine= Attributo

Attributo origine= user.mail

Nome

Nome = givenname

Nota

Supportiamo inoltre le seguenti richieste: firstName, User.Firstname, givenName e http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/givenname.

Spazio dei nomi= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Origine= Attributo

Attributo origine= user.givenname

Cognome

Nome = cognome

Nota

Supportiamo inoltre le seguenti richieste: lastName, last_name, User.LastName, surName, sn e http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/surname.

Spazio dei nomi= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Origine= Attributo

Origine attributo= user.cognome

Nota

Rimuovi gli spazi dei nomi che vengono compilati automaticamente solo per tutte le richieste aggiuntive e assicurati che firstName e lastName siano in formato “camel”, in cui la prima lettera di ogni parola è in maiuscolo e le parole sono legate tra loro senza spazi.

Questa porzione sarà prepopolata e non è necessario apportare ulteriori modifiche.

URL metadati federazione app : è necessario questo URL per impostare URL metadati IDP in Impostazioni di sistema di Alteryx .

Nota

Qui è possibile scaricare manualmente il certificato X509.

Questa porzione sarà prepopolata e non è necessario apportare ulteriori modifiche.

Identificatore Microsoft Entra : è necessario questo URL per impostare URL IDP in Impostazioni di sistema di Alteryx .

URL di accesso : è necessario questo URL per configurare URL SSO IDP in Impostazioni di sistema di Alteryx se si seleziona Certificato X509 e URL SSO IDP in Seleziona e l’opzione per ottenere i metadati richiesti dall'IDP.

In Impostazioni di sistema di Alteryx, accedi a interfaccia utente Server > Generale . L'indirizzo API web è quello che verrà inserito nella sezione Configurazione SAML di base nella pagina SSO di Microsoft Azure. Seleziona Attiva SSL/TLS interfaccia utente Server per verificare che SSL sia attivato. È necessario che sul Server sia installato un certificato; per ulteriori informazioni, consulta Configurazione di Alteryx Server per SSL: Come ottenere e installare i certificati .

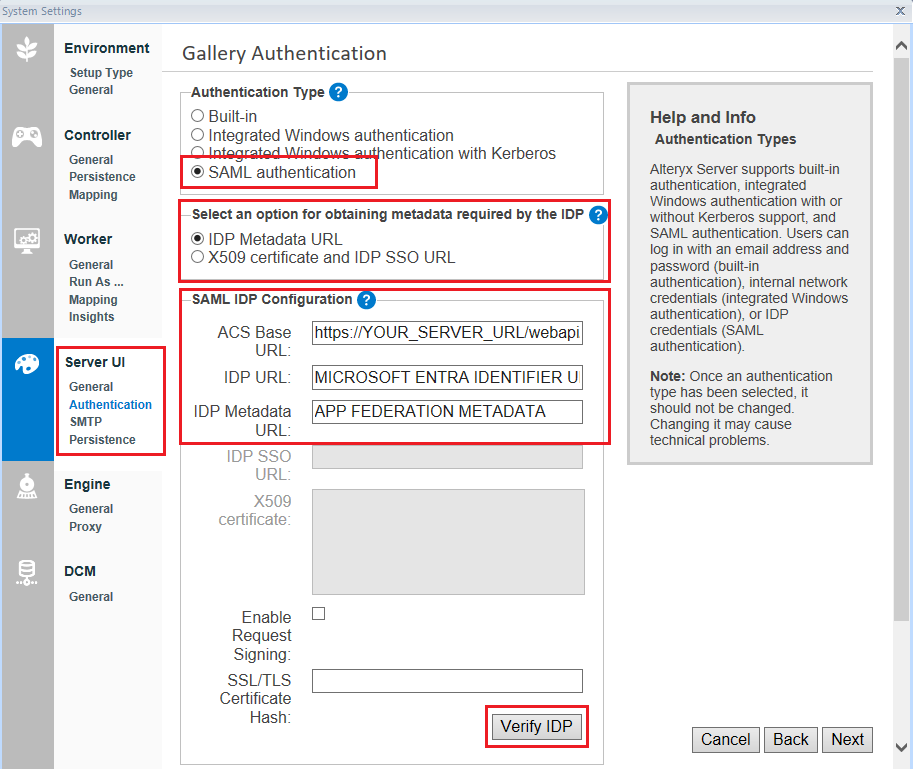

Accedi a Impostazioni di sistema di Alteryx > Interfaccia utente Server > Autenticazione . Seleziona Autenticazione SAML come Tipo di autenticazione .

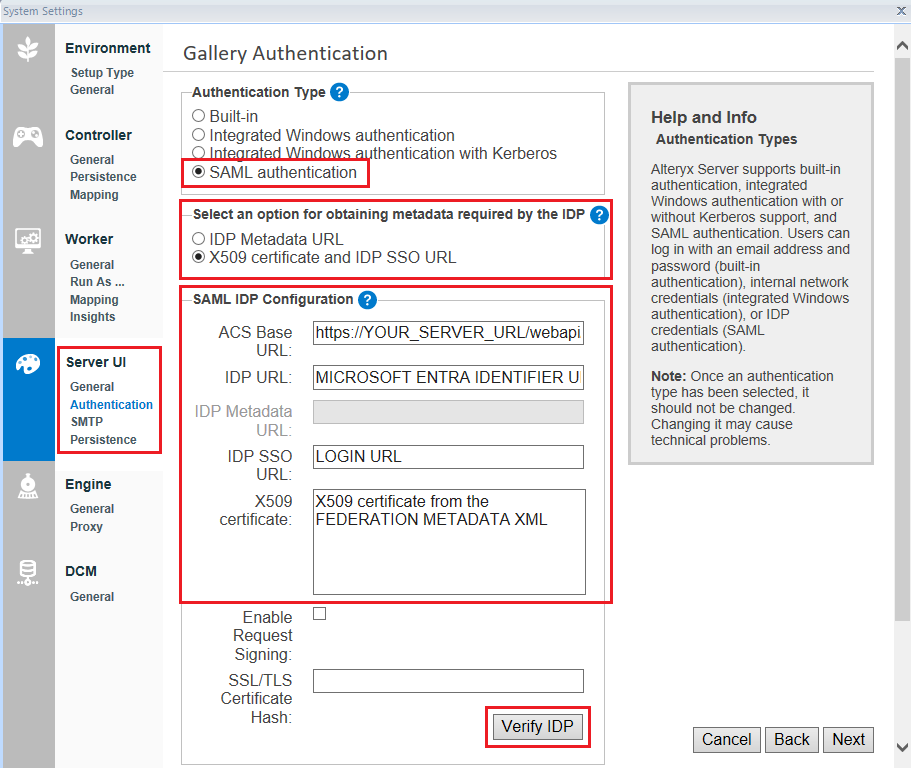

Sono disponibili due opzioni per configurare SAML in Server. In Seleziona un'opzione per ottenere i metadati richiesti dall'IDP , seleziona una tra le seguenti opzioni: URL metadati IDP o Certificato X509 e URL SSO IDP .

Se è stato selezionato URL metadati IDP , immetti i seguenti tre URL:

URL base ACS : questo campo verrà compilato automaticamente e configurato con HTTPS.

URL IDP : questo è l' URL identificatore Microsoft Entra dalla pagina SSO di Microsoft Azure.

URL metadati IDP : questo è l' URL metadati federazione app dalla pagina SSO di Microsoft Azure.

Se è stato selezionato Certificato X509 e URL SSO IDP , immetti le seguenti informazioni:

URL base ACS : questo campo verrà compilato automaticamente e configurato con HTTPS.

URL IDP : questo è l' URL identificatore Microsoft Entra dalla pagina SSO di Microsoft Azure.

URL SSO IDP : questo è l’ URL di accesso dalla pagina SSO di Microsoft Azure.

Certificato x509 : per ottenere il certificato X509, vai alla sezione Certificati SAML nella pagina SSO di Microsoft Azure.

Seleziona Scarica per XML metadati federazione .

Apri il file XML scaricato.

Nel file XML, cerca "X509Certificate".

Copia l’intero certificato X509. Il certificato X509 è il testo tra <X509certicicate> e </X509certicicate> nel file XML (senza i tag XML).

Incolla il certificato nel campo Certificato X509 nelle Impostazioni di sistema di Alteryx.

Una volta immessi questi URL, seleziona Verifica IDP per verificare la connessione.

Nota

Puoi anche verificare la connessione dal portale Microsoft Azure. A tale scopo, accedi alla sezione Verifica Single Sign-On nella parte inferiore della pagina Sign-On basato su SAML e seleziona Test , quindi seleziona Verifica accesso . Per verificare la connessione dal portale Microsoft Azure, è necessario che Server sia in esecuzione.

Immetti le credenziali Microsoft e accedi. Se l'accesso viene eseguito correttamente, verrà visualizzato un messaggio di conferma nelle Impostazioni di sistema. Per verificare correttamente l'IDP, le credenziali Microsoft utilizzate devono avere accesso all'applicazione non-gallery appena creata.

Per salvare la configurazione, seleziona Avanti per tutte le altre impostazioni.

Una volta salvati tutti i dati, accedi all'interfaccia utente di Server in un browser e seleziona Accedi dove verrà visualizzata una pagina di accesso a Microsoft Azure.