O Alteryx Server é compatível com a maioria das conexões de provedor de identidade (IdP) que aderem ao padrão SAML 2.0 e permitem login único no Alteryx Server. Este artigo aborda a configuração do Azure Active Directory e do Alteryx Server .

Alteryx Server (versão 2022.3 ou posterior)

Acesso ao Alteryx Server com permissões para definir as configurações de sistema do Alteryx

SSL habilitado para o URL do Server (HTTPS)

Portal do Microsoft Azure

Acesso (normalmente de administrador) para criar e editar aplicativos corporativos no Azure Active Directory

Vá para o portal do Microsoft Azure e selecione Azure Active Directory > Aplicativos empresariais . Em seguida, selecione + Novo aplicativo e clique em + Criar seu próprio aplicativo .

Em Criar seu próprio aplicativo , escolha um nome para o aplicativo (recomendamos AlteryxServer). Selecione Integre qualquer outro aplicativo que você não encontre na galeria (inexistente na galeria) e clique em Criar .

Isso abrirá uma página com o seu novo aplicativo que será usado para a configuração de SAML. Em Introdução , selecione Configurar logon único e clique em SAML . Isso irá abrir a página de configuração para as informações de SAML. Os campos obrigatórios e as instruções sobre como configurá-los estão listados abaixo.

Clique em Editar .

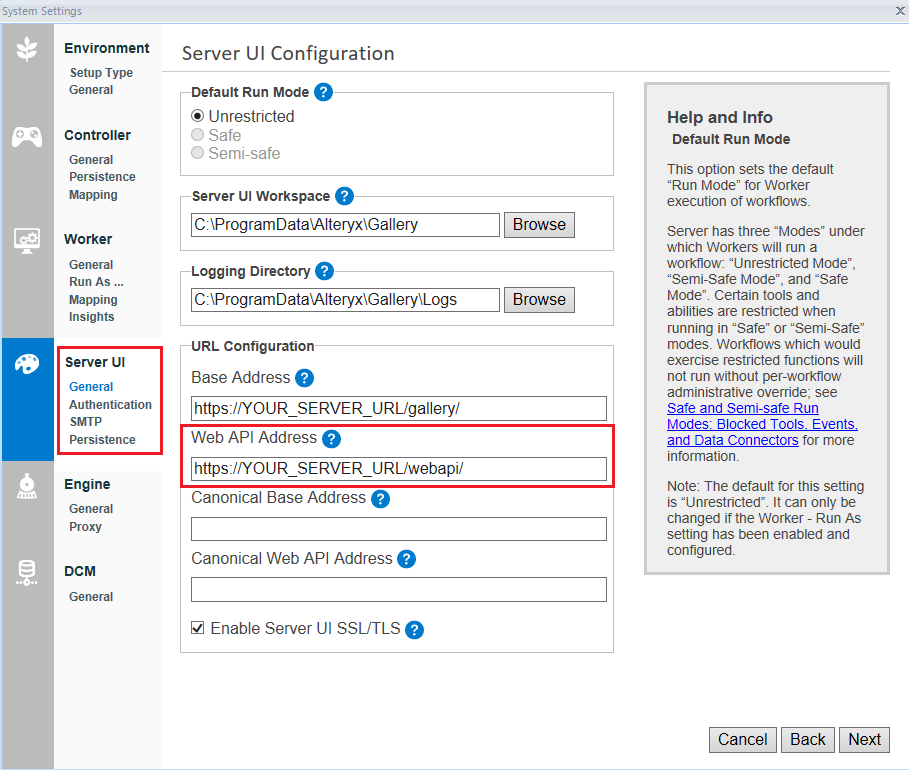

Para obter as informações necessárias para a configuração de SAML, vá para Configurações de sistema do Alteryx > Server UI > General > URL Configuration .

Identificador (ID da entidade) : você obterá o URL para o identificador (ID da entidade) no campo Web API Address nas configurações do sistema, em "URL Configuration". Insira o URL da API Web e adicione /Saml2 no final: [WEBAPIURL]/Saml2 . Consulte a etapa 1 em "Configurações de sistema do Alteryx" .

URL de resposta (URL do serviço do consumidor de declaração) : você obtém este URL no campo Web API Address nas configurações do sistema, em "URL Configuration". Insira o URL da API Web e adicione /Saml2/acs no final: [WEBAPIURL]/Saml2/acs . Consulte a etapa 1 em "Configurações de sistema do Alteryx" .

Feche a caixa Configuração básica de SAML .

Nota

Esses campos aceitarão apenas URL HTTPS.

Para atualizar atributos e declarações, clique em Editar .

Declaração obrigatória : selecione a declaração que deseja editar. A declaração obrigatória está lá por padrão.

Identificador exclusivo de usuário (nameID) = endereço de e-mail

Formato do identificador de nome = endereço de e-mail

Fonte = atributo

Atributo da fonte = user.userprincipalname

Nota

Recomendamos o uso de "user.userprincipalname", mas você pode escolher um atributo diferente que seja exclusivo e funcione melhor para a sua organização.

Declarações adicionais: para adicionar outras declarações, selecione + Adicionar nova declaração .

Endereço de e-mail

Nome = emailaddress

Nota

As seguintes declarações também são compatíveis: "email", "user.email", "mail", "emailaddress" e "http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/emailaddress".

Namespace= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Fonte = atributo

Atributo da fonte = user.mail

Nome

Nome: givenname

Nota

As seguintes declarações também são compatíveis: "firstName", "User.Firstname", "givenName" e "http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/givenname".

Namespace= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Fonte = atributo

Atributo da fonte = user.givenname

Sobrenome

Nome = surname

Nota

As seguintes declarações também são compatíveis: "lastName", "last_name", "User.LastName", "surName", "sn" e "http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/surname".

Namespace= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Fonte = atributo

Atributo da fonte = user.surname

Nota

Remova os namespaces que são preenchidos automaticamente apenas para as declarações adicionais e certifique-se de que "firstName" e "lastName" estejam em CamelCase.

Esta parte estará pré-preenchida e você não precisa fazer mais alterações.

URL de metadados de federação do aplicativo: você precisará desse URL para configurar a opção IDP Metadata URL nas Configurações de sistema do Alteryx .

Nota

É aqui que você pode baixar manualmente o certificado X509.

Esta parte estará pré-preenchida e você não precisa fazer mais alterações.

Identificador do Microsoft Entra: você precisará desse URL para configurar a opção IDP URL nas Configurações de sistema do Alteryx .

URL de logon: você precisará desse URL para configurar a opção IDP SSO URL nas Configurações de sistema do Alteryx se selecionar "X509 Certificate and IDP SSO URL" para obter os metadados exigidos pelo IDP (seção "Select and option for obtaining metadata required by the IDP").

Em Configurações de sistema do Alteryx , vá para Server IU > General . O endereço em "Web API Address" é o que você irá inserir na seção "Configuração básica de SAML" na página "SSO do Microsoft Azure". Marque Enable Server UI SSL/TLS para garantir que o SSL esteja habilitado. Você deve ter um certificado instalado no Server; para obter mais informações, vá para Configurar o Alteryx Server para SSL: obtenção e instalação de certificados .

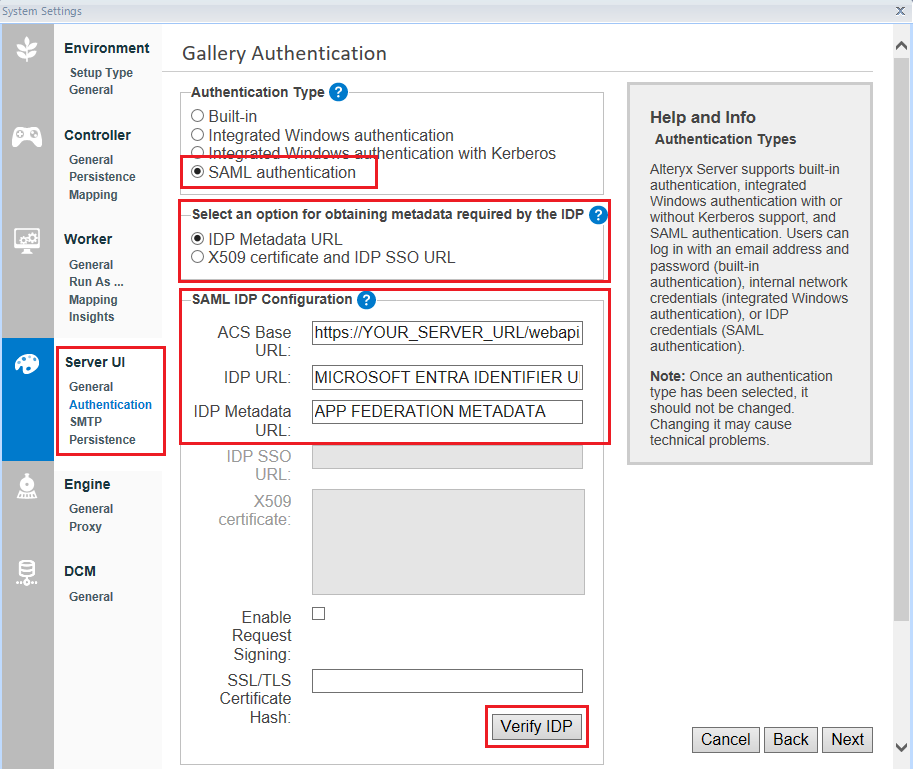

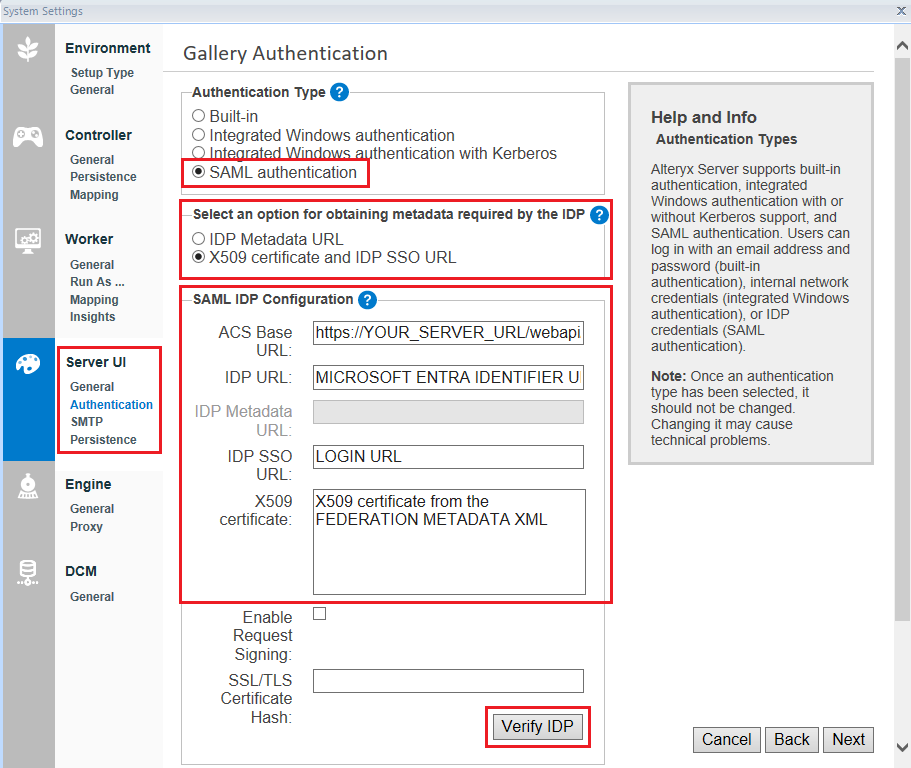

Vá para Configurações de sistema do Alteryx > Server UI > Authentication . Selecione SAML Authentication como o tipo de autenticação em Authentication Type .

Existem duas opções de como configurar o SAML no Server. Em Select an option for obtaining metadata required by the IDP , selecione uma destas opções para obter os metadados exigidos pelo IDP: IDP Metadata URL (URL de metadados do IDP) ou X509 certificate and IDP SSO URL (certificado X509 e URL de SSO do IDP).

Se você selecionou IDP Metadata URL , insira estes três URLs:

ACS Base URL : este campo será preenchido automaticamente e será configurado com HTTPS.

IDP URL : este é o URL do identificador do Microsoft Entra da página de SSO do Microsoft Azure.

IDP Metadata URL : este é o URL de metadados de federação do aplicativo da página de SSO do Microsoft Azure.

Se você selecionou X509 certificate and IDP SSO URL , insira as seguintes informações:

ACS Base URL : este campo será preenchido automaticamente e será configurado com HTTPS.

IDP URL : este é o URL do identificador do Microsoft Entra da página de SSO do Microsoft Azure.

IDP SSO URL : este é o URL de logon da página de SSO do Microsoft Azure.

X509 certificate : para obter o certificado X509, vá para a seção Certificados SAML na página de SSO do Microsoft Azure.

Selecione Baixar para o XML de metadados da federação .

Abra o arquivo XML baixado.

No arquivo XML, procure por "X509Certificate".

Copie todo o certificado X509. O certificado X509 é o texto entre <X509certificate> e </X509certificate> no arquivo XML (sem as tags XML).

Cole o certificado no campo X509 certificate nas configurações de sistema do Alteryx.

Depois de inserir esses URLs, clique em Verify IDP para testar a conexão.

Nota

Você também pode testar a conexão a partir do portal do Microsoft Azure. Para fazer isso, vá para a seção Testar logon único na parte inferior da página Logon único baseado em SAML , selecione Testar e, em seguida, clique em Iniciar sessão de teste . Para testar a conexão do portal do Microsoft Azure, o Server deve estar em execução.

Insira suas credenciais da Microsoft e faça login. Se o login for bem-sucedido, você receberá uma mensagem de sucesso nas configurações do sistema. Para verificar o IDP, as credenciais da Microsoft que você usa devem ter acesso ao aplicativo inexistente na galeria que você acabou de criar.

Para salvar a configuração, selecione Next pelo restante das definições.

Depois que tudo for salvo, navegue até a IU do Server em um navegador e selecione Fazer login , onde você será levado para fazer login na página do Microsoft Azure.