Alteryx Serverは、SAML 2.0標準に準拠し、Alteryx Serverへのシングルサインオンを可能にするIDプロバイダー(IdP)接続の大部分をサポートしています。この記事では、 Azure Active Directory と Alteryx Server の両方の構成とセットアップについて説明します。

Alteryx Server (バージョン2022.3以降)

Alteryxシステム設定を設定する権限を持つAlteryx Serverアクセス

Server URL (HTTPS)のSSLが有効

Microsoft Azureポータル

Azure Active Directory内でエンタープライズアプリケーションを作成および編集できるアクセス権限 (通常は管理者)

Microsoft Azureポータルに移動し、[ Azure Active Directory ] > [ エンタープライズアプリケーション ] を選択します。[ アプリの登録 ] を選択し、[ 独自のアプリケーションの作成 ] を選択します。

[ 独自のアプリケーションの作成 ] で、アプリケーションの名前を選択します(AlteryxServerをお勧めします)。[ ギャラリーに見つからないその他のアプリケーションを統合します(ギャラリー以外) ] を選択し、[ 作成 ] を選択します。

SAML設定に使用する新しいアプリケーションのページが開きます。[ はじめに ] で、[ Set up single sign on ] を選択し、[ SAML ] を選択します。SAML情報の設定ページが表示されます。必須フィールドとその設定方法を以下に示します。

[編集] を選択します。

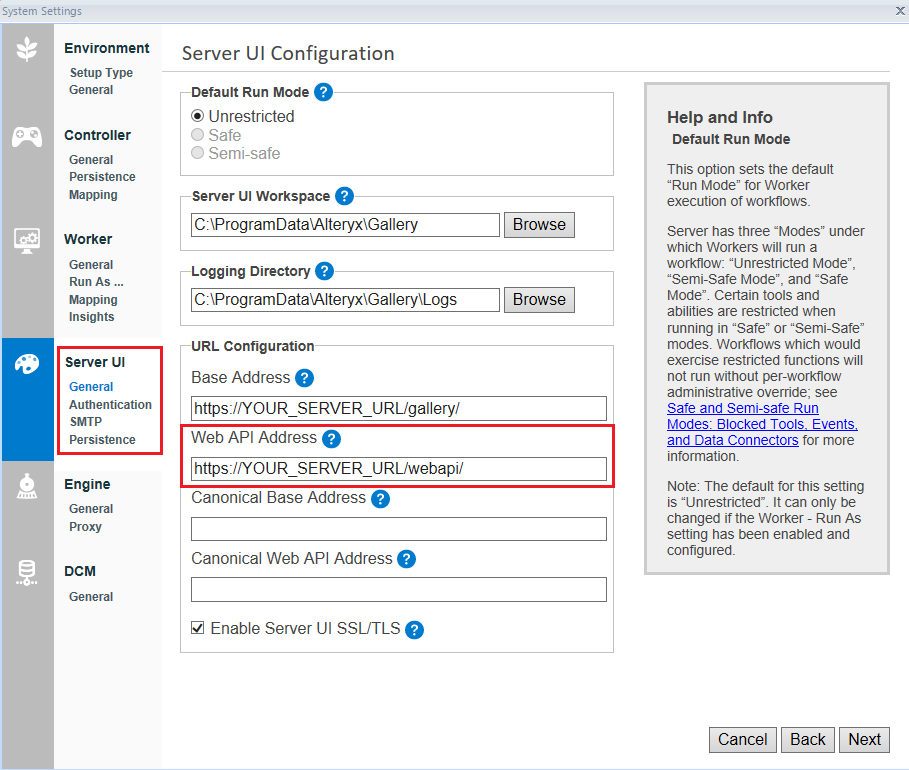

SAML設定に必要な情報を取得するには、Alteryxの [ システム設定 ] > [ Server UI ] > [ 一般 ] > [ URL の設定 ] に移動します。

識別子 (エンティティID) : 識別子(エンティティID)のURLは、[システム設定] の [URL の設定] の下の、[ Web API アドレス ] フィールドで取得します。WebAPI URLを挿入し、末尾に/Saml2を追加: [WEBAPIURL]/Saml2 。「 Alteryxシステム設定構成の手順1 」を参照してください。

応答URL (Assertion Consumer Service URL) : 応答URLのURLは、[システム設定] の [URL の設定] の下の [ Web API アドレス ] フィールドで取得します。WebAPI URLを挿入し、末尾に/Saml2/acsを付加: [WEBAPIURL]/Saml2/acs 。「 Alteryxシステム設定構成の手順1 」を参照してください。

[ Basic SAML Configuration ] ボックスを閉じます。

注記

これらのフィールドはHTTPS URLのみを受け入れます。

属性とクレームを更新するには、[ 編集 ] を選択します。

必要な要求: 編集するクレームを選択します。必要な要求は既定で存在します。

Unique User Identifier(Name ID) = Email address

Name identifier format = Email address

Source = Attribute

Source attribute = user.userprincipalname

注記

user.userprincipalnameを使用することをお勧めしますが、組織に最適な独自の属性を選択することもできます。

追加の要求: 追加のクレームを追加するには、[ + Add new claim ] を選択します。

Eメールアドレス

Name = emailaddress

注記

その他にサポートしているクレームは、email、user.email、mail、emailaddress、http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/emailaddressです。

Namespace= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Source= Attribute

Source attribute= user.mail

First Name

Name = givenname

注記

その他にサポートしているクレームは、firstName、User.Firstname、givenName、http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/givennameです。

Namespace= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Source= Attribute

Source attribute= user.givenname

氏名(姓)

Name = surname

注記

その他にサポートしているクレームには、lastName、last_name、User.LastName、surName、sn、http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/surnameがあります。

Namespace= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Source= Attribute

Source attribute= user.surname

注記

すべての追加のクレームに対してのみ自動入力される名前空間を削除し、firstNameとlastNameがキャメルケースになっていることを確認します。

この部分は事前に入力されているため、変更は必要ありません。

App Federation Metadata URL: [ Alteryxシステム設定 ] で [ IDP Metadata URL ] を設定するために、このURLが必要です。

注記

ここでX509証明書を手動でダウンロードできます。

この部分は事前に入力されているため、変更は必要ありません。

Microsoft Entra Identifier: [ Alteryxシステム設定 ]で [ IDP URL ] を設定するには、このURLが必要です。

ログインURL: [IDPに必要なメタデータを取得するためのオプションを選択します] で、[X509証明書とIDP SSO URL] を選択した場合、[ Alteryxシステム設定 ] で [ IDP SSO URL ] を設定するには、このURLが必要になります。

Alteryxの [ システム設定 ] で、[ Server UI ] > [ General ] (一般) に移動します。ここの [Web API Address] は、Microsoft AzureのSSOページの [Basic SAML Configuration] セクションに入力するものです。[ Enable Server UI SSL/TLS ] (Server UIのSSL/TLSを有効化) を選択して、SSLが有効であることを確認します。Serverに証明書がインストールされている必要があります。詳細については、「 SSL用Alteryx Serverの設定: 証明書の取得とインストール 」を参照してください。

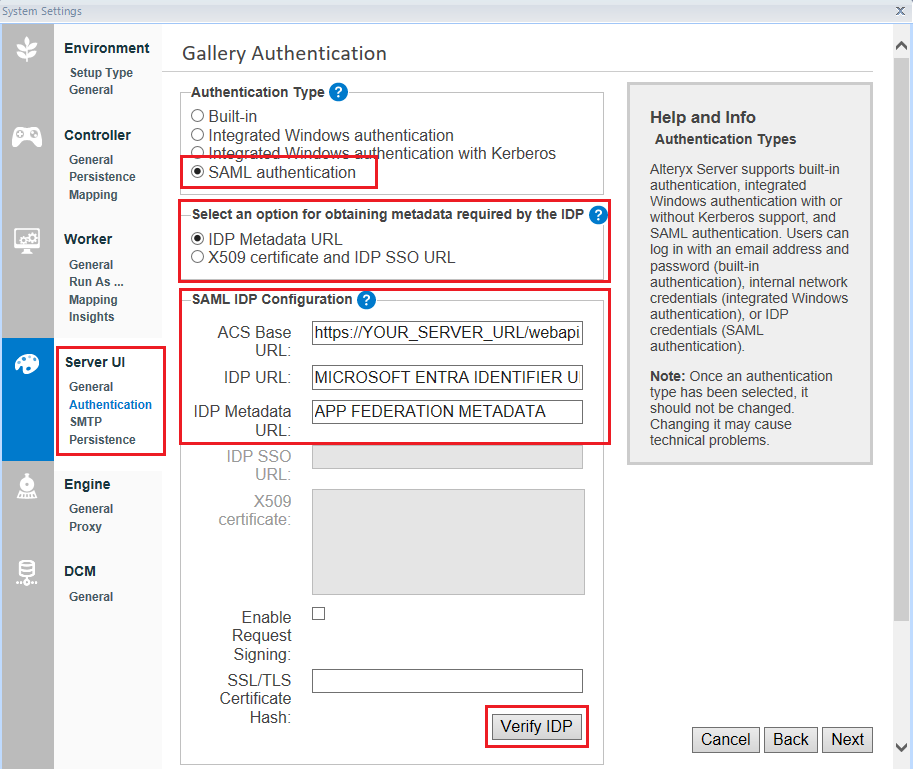

Alteryxの [ システム設定 ] > [ Server UI ] > [ Authentication ] (認証) に移動します。[ Authentication Type ] (認証タイプ) として、[ SAML authentication ] (SAML認証) を選択します。

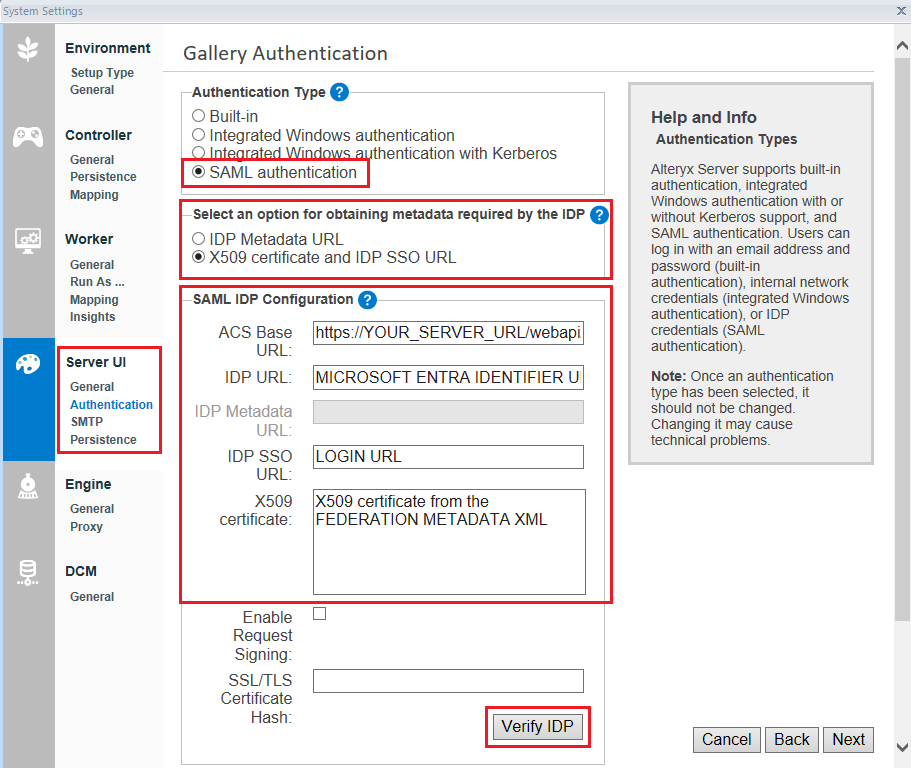

ServerでSAMLを設定するには、2つのオプションがあります。[ Select an option for obtaining metadata required by the IDP ] (IDPに必要なメタデータを取得するためのオプションを選択) で、[ IDP Metadata URL ] または [ X509 certificate and IDP SSO URL ] を選択します。

[ IDP Metadata URL ] を選択した場合は、次の3つのURLを入力します。

ACS Base URL: このフィールドは、自動的に入力され、HTTPSで設定されます。

IDP URL: これは、Microsoft AzureのSSOページの [ Microsoft Entra Identifier URL ] です。

IDP Metadata URL: これは、Microsoft AzureのSSOページの [ App Federation Metadata URL ] です。

[ X509 certificate and IDP SSO URL ] を選択した場合は、以下の情報を入力します。

ACS Base URL: このフィールドは、自動的に入力され、HTTPSで設定されます。

IDP URL: これは、Microsoft AzureのSSOページの [ Microsoft Entra Identifier URL ] です。

IDP SSO URL: これは、Microsoft AzureのSSOページの [ ログインURL ] です。

X509 certificate: X509証明書を取得するには、Microsoft AzureのSSOページの [ SAML証明書 ] セクションに移動します。

[ Federation Metadata XML ] の [ ダウンロード ] を選択します。

ダウンロードしたXMLファイルを開きます。

XMLファイルで「X509Certificate」を検索します。

X509証明書全体をコピーします。X509証明書は、XMLファイルの<X509certicicate>と</X509certicicate>の間のテキストです(XMLタグを除く)。

証明書を [Alteryxシステム設定] の [ X509 certificate ] フィールドに貼り付けます。

これらのURLを入力したら、[ Verify IDP ] を選択して接続をテストします。

注記

Microsoft Azureポータルから接続をテストすることもできます。これを行うには、[ SAMLベースのサインオン ] ページの下にある [ Test single sign-on ] セクションで、[ テスト ] を選択し、[ Test sign in ] を選択します。Microsoft Azureポータルから接続をテストするには、Serverが実行されている必要があります。

Microsoft資格情報を入力してサインインします。サインインに成功すると、[システム設定] に成功メッセージが表示されます。IDPを正しく検証するには、使用するMicrosoft資格情報が、作成したギャラリー以外のアプリケーションにアクセスできる必要があります。

構成を保存するには、[ Next ] を選択し、残りの設定を行います。

すべてが保存されたら、ブラウザでServer UIに移動し、[ ログイン ] を選択します。Microsoft Azureのサインインページが表示されます。