Alteryx Server unterstützt eine Vielzahl von Identitätsanbieterverbindungen (IdP), die den SAML 2.0-Standard einhalten und eine Single Sign-On-Verbindung mit Alteryx Server ermöglichen. Dieser Artikel behandelt die Konfiguration und Einrichtung von Azure Active Directory und Alteryx Server .

Alteryx Server (Version 2022.3 oder höher)

Alteryx Server-Zugriff mit Berechtigungen zum Konfigurieren der Alteryx-Systemeinstellungen

SSL aktiviert für Server-URL (HTTPS)

Microsoft Azure-Portal

Zugriff (in der Regel Admin) zum Erstellen und Bearbeiten von Unternehmensanwendungen in Azure Active Directory

Rufen Sie das Microsoft Azure-Portal auf und wählen Sie Azure Active Directory > Enterprise Applications (Unternehmensanwendungen) aus. Wählen Sie anschließend +Neue Anwendung und dann +Eigene Anwendung erstellen aus.

Wählen Sie unter Eigene Anwendung erstellen einen Namen für die Anwendung aus (wir empfehlen AlteryxServer). Wählen Sie dann Andere Anwendung integrieren, die Sie nicht in der Gallery (Non-Gallery) finden, und wählen Sie Erstellen .

Dadurch wird eine Seite mit Ihrer neuen Anwendung geöffnet, die für die SAML-Konfiguration verwendet wird. Wählen Sie unter Erste Schritte die Option Single Sign-On einrichten und dann SAML aus. Dadurch wird die Konfigurationsseite für die SAML-Informationen aufgerufen. Die Pflichtfelder und Anweisungen zu ihrer Einrichtung sind unten aufgeführt.

Wählen Sie Bearbeiten aus.

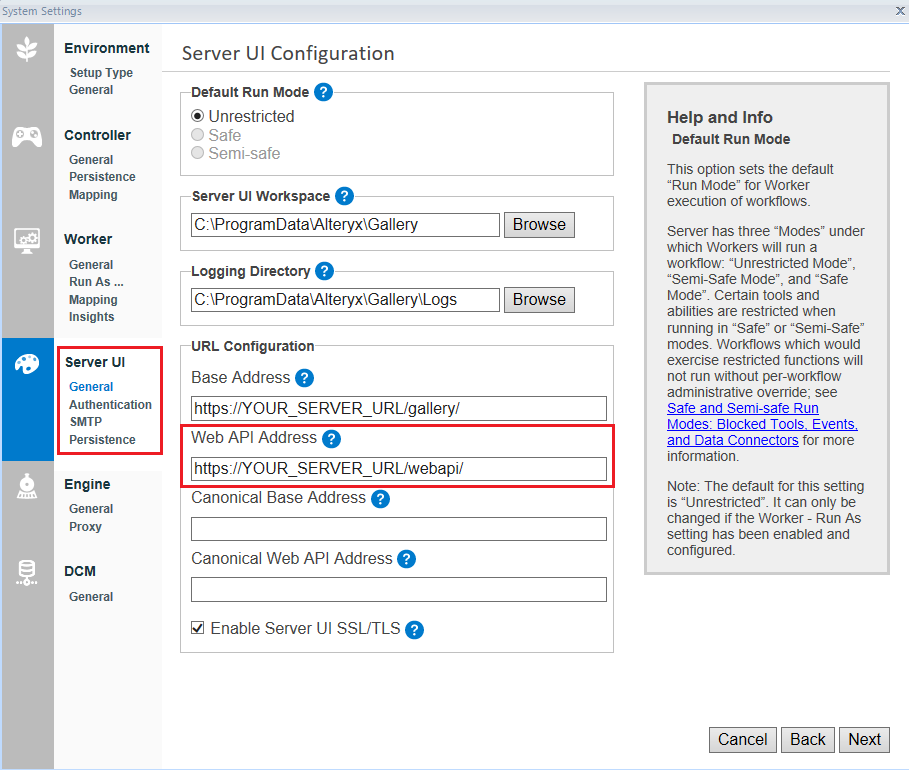

Um die für die SAML-Konfiguration erforderlichen Informationen zu erhalten, gehen Sie zu Alteryx System Settings > Server UI > General > URL Configuration .

Identifier (Entity ID) : Sie erhalten die URL für die Kennung (Entitäts-ID) im Feld Web API Address unter der URL-Konfiguration in den Systemeinstellungen. Fügen Sie die WebAPI-URL ein und fügen Sie am Ende /Saml2 hinzu: [WEBAPIURL]/Saml2 . Siehe Schritt 1 in der Konfiguration der Alteryx-Systemeinstellungen .

Reply URL (Assertion Consumer Service-URL) : Sie erhalten die URL für die Antwort-URL im Feld Web API Address unter der URL-Konfiguration in den Systemeinstellungen. Fügen Sie die WebAPI-URL ein und fügen Sie am Ende /Saml2/acs hinzu: [WEBAPIURL]/Saml2/acs . Siehe Schritt 1 in der Konfiguration der Alteryx-Systemeinstellungen .

Schließen Sie das Feld Basic SAML Configuration .

Anmerkung

Diese Felder akzeptieren nur HTTPS-URL.

Um „Attributes und Claims“ zu aktualisieren, wählen Sie Bearbeiten aus.

Required claim : Wählen Sie den Anspruch aus, den Sie bearbeiten möchten. Der erforderliche Anspruch ist standardmäßig vorhanden.

Eindeutige Benutzerkennung (Namens-ID) = E-Mail-Adresse

Namenskennung-Format = E-Mail-Adresse

Quelle = Attribut

Quellenattribut = user.userprincipalname

Anmerkung

Wir empfehlen die Verwendung von „user.userprincipalname", aber Sie können ein anderes Attribut wählen, das eindeutig ist und sich am besten für Ihr Unternehmen eignet.

Additional claims : Um zusätzliche Ansprüche hinzuzufügen, wählen Sie + Neuen Anspruch hinzufügen aus.

E-Mail-Adresse

Name = E-Mail-Adresse

Anmerkung

Wir unterstützen auch die folgenden Angaben: email, user.email, mail, emailaddress und http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/emailaddress.

Namespace= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Quelle = Attribut

Quellenattribut = user.mail

Vorname

Name = givenName

Anmerkung

Wir unterstützen auch die folgenden Ansprüche: firstName, User.Firstname, givenName und http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/givenname.

Namespace= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Quelle = Attribut

Quellenattribut = user.givenname

Nachname

Name = surName

Anmerkung

Wir unterstützen auch die folgenden Ansprüche: lastName, last_name, User.LastName, surName, sn und http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/surname.

Namespace= http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Quelle = Attribut

Quellenattribut = user.surname

Anmerkung

Entfernen Sie die Namespaces, die automatisch nur für alle zusätzlichen Ansprüche ausgefüllt werden, und stellen Sie sicher, dass „firstName" and „lastName" in Camel-Case-Schreibweise (Groß-/Kleinschreibung im Kamelstil) angegeben sind.

Dieser Teil wird vorausgefüllt und Sie müssen keine weiteren Änderungen vornehmen.

App Federation Metadaten-Url: Sie benötigen diese URL, um die IDP-Metadaten-URL in den Alteryx-Systemeinstellungen einzurichten.

Anmerkung

Hier können Sie das X509-Zertifikat manuell herunterladen.

Dieser Teil wird vorausgefüllt und Sie müssen keine weiteren Änderungen vornehmen.

Microsoft Entra-Kennung: Sie benötigen diese URL, um die IDP-URL in den Alteryx-Systemeinstellungen einzurichten.

Anmelde-URL: Sie benötigen diese URL, um die IDP-SSO-URL in den Alteryx-Systemeinstellungen einzurichten, wenn Sie unter „Option zum Abrufen der für den IDP erforderlichen Metadaten auswählen“ die Option „X509-Zertifikat und IDP SSO-URL“ auswählen.

Gehen Sie in den Alteryx System Settings zu Server UI > General . Die Web-API-Adresse hier entspricht dem, was Sie auf der Seite „Microsoft Azure-SSO“ im Abschnitt „Grundlegende SAML-Konfiguration“ eingeben. Wählen Sie Enable Server UI SSL/TLS aus, um sicherzustellen, dass SSL aktiviert ist. Auf Server muss ein Zertifikat installiert sein. Weitere Informationen finden Sie unter Alteryx Server für SSL konfigurieren: Zertifikate abrufen und installieren .

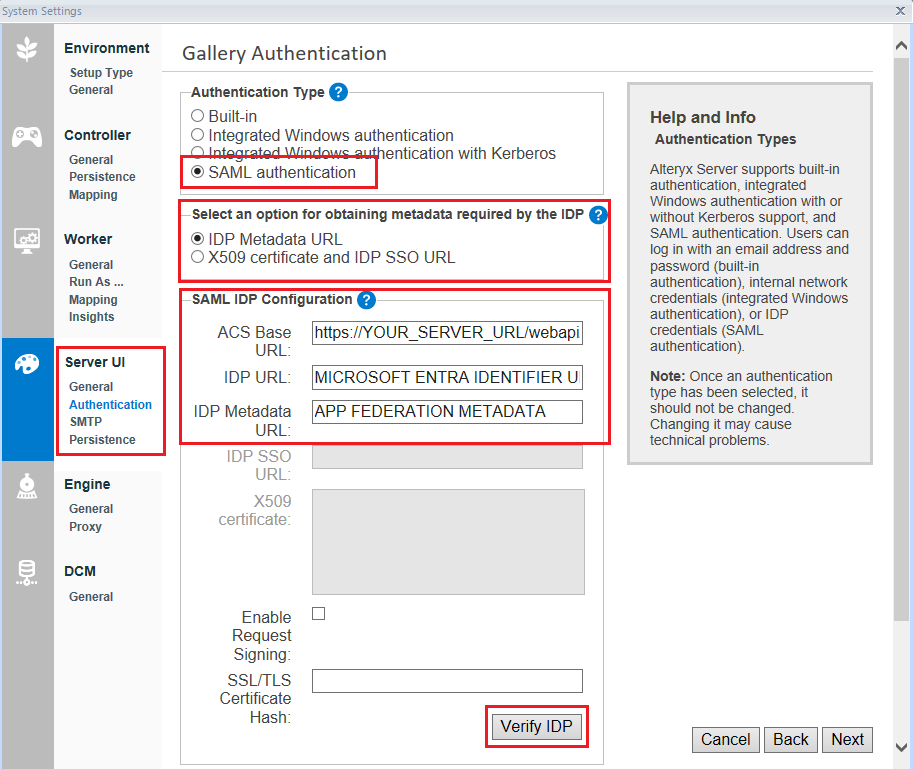

Gehen Sie zu den Alteryx System Settings > Server UI > Authentication . Wählen Sie SAML-Authentifizierung als Authentifizierungstyp aus.

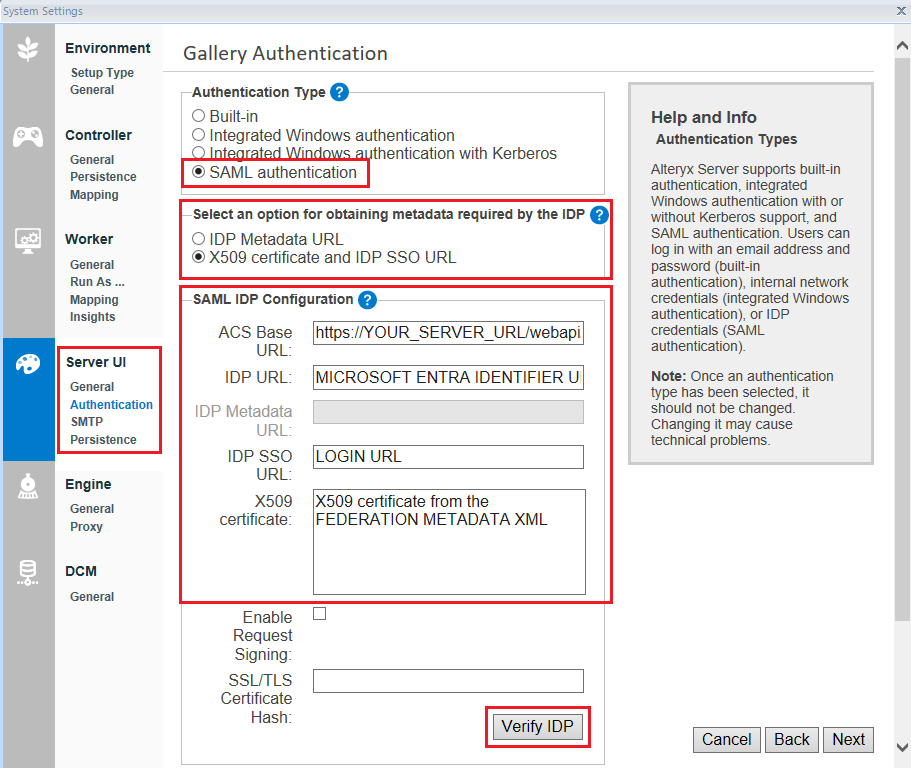

Es gibt zwei Optionen zur Konfiguration von SAML in Server. Wählen Sie unter Option zum Abrufen der für den IDP erforderlichen Metadaten auswählen eine der beiden folgenden Optionen aus: IDP-Metadaten-URL oder X509-Zertifikat und IDP-SSO-URL .

Wenn Sie IDP-Metadaten-URL ausgewählt haben, geben Sie diese drei URLs ein:

ACS-Basis-URL : Dieses Feld wird automatisch ausgefüllt und mit HTTPS konfiguriert.

IDP-URL : Dies ist die Microsoft Entra-Kennungs-URL von der Microsoft Azure-SSO-Seite.

IDP-Metadaten-URL : Dies ist die App Federation-Metadaten-URL von der Microsoft Azure-SSO-Seite.

Wenn Sie X509-Zertifikat und IDP-SSO-URL ausgewählt haben, geben Sie die folgenden Informationen ein:

ACS-Basis-URL : Dieses Feld wird automatisch ausgefüllt und mit HTTPS konfiguriert.

IDP-URL : Dies ist die Microsoft Entra-Kennungs-URL von der Microsoft Azure-SSO-Seite.

IDP-SSO-URL : Dies ist die Anmelde-URL von der Microsoft Azure SSO-Seite.

X509-Zertifikat : Um das X509-Zertifikat zu erhalten, gehen Sie zum Abschnitt SAML-Zertifikate auf der Microsoft Azure SSO-Seite.

Wählen Sie Download für Federation Metadaten-XML aus.

Öffnen Sie die heruntergeladene XML-Datei.

Suchen Sie in der XML-Datei nach „X509Certificate“.

Kopieren Sie das gesamte X509-Zertifikat. Das X509-Zertifikat ist der Text zwischen <X509Certificate> und </X509Certificate> in der XML-Datei (ohne die XML-Tags).

Fügen Sie das Zertifikat in den Alteryx-Systemeinstellungen in das Feld X509-Zertifikat ein.

Nachdem Sie diese URLs eingegeben haben, wählen Sie IDP bestätigen aus, um die Verbindung zu testen.

Anmerkung

Sie können die Verbindung auch über das Microsoft Azure-Portal testen. Gehen Sie dazu unten auf der Seite SAML-basierte Anmeldung zum Abschnitt Single-Sign-On testen . Wählen Sie hier Test und dann Anmeldung testen aus. Um die Verbindung vom Microsoft Azure-Portal aus zu testen, muss Server ausgeführt werden.

Geben Sie Ihre Microsoft-Anmeldedaten ein und melden Sie sich an. Wenn die Anmeldung erfolgreich war, erhalten Sie eine entsprechende Meldung in den Systemeinstellungen. Um das IDP erfolgreich zu verifizieren, müssen die von Ihnen verwendeten Microsoft-Anmeldedaten den Zugriff auf die gerade von Ihnen erstellte, nicht im Katalog enthaltene Anwendung ermöglichen.

Um die Konfiguration zu speichern, wählen Sie in den übrigen Einstellungen Weiter aus.

Nachdem alles gespeichert wurde, navigieren Sie in einem Browser zur Server-Benutzeroberfläche und wählen Anmelden aus. Ihnen wird nun eine Microsoft Azure-Anmeldeseite angezeigt.