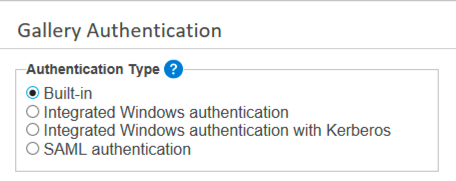

在系统设置 > Gallery Authentication(Gallery 身份验证)页面上配置要用于管理 Server 访问的身份验证方法。

首先选择要用于 Server 的身份验证方法。然后,转至所选方法的设置步骤。

Server 支持内置身份验证类型、集成 Windows 身份验证(带或不带 Kerberos 支持)和 SAML 身份验证。

Built-in(内置):用户可以指定自己选择的邮件地址和密码来访问 Server。

Integrated Windows authentication(集成 Windows 身份验证):用户使用内部网络凭证访问 Server。

Integrated Windows authentication with Kerberos(使用 Kerberos 的 Windows 身份验证):用户使用 Kerberos 身份验证协议通过内部网络凭证访问 Server。Integrated Windows authentication(集成 Windows 身份验证)和 Integrated Windows authentication(使用 Kerberos 的 Windows 身份验证)的设置过程相同。如需了解详情,请转至Complete the Set Up for Your Selected Authentication Type(完成所选身份验证类型的设置),然后选择Set Up Integrated Windows Authentication(设置集成 Windows 身份验证)。

SAML authentication(SAML 身份验证):用户使用身份提供商 (IDP) 提供的凭证访问 Server。

警告

Server 不支持在配置后更改身份验证类型。这样做可能会破坏 Server 功能。如果要更改身份验证类型,请联系您的客户团队以讨论帮助选项。

每种身份验证类型的设置各不相同。选择所选身份验证类型,获取完成设置的步骤。

选择Built-in(内置)身份验证类型后,在 Gallery Authentication(Gallery 身份验证)页面底部建立Default Gallery Administrator(默认 Gallery 管理员)。Gallery (Server) 管理员管理用户、工作流等。对于Built-in(内置)身份验证类型,请输入管理员的邮件地址。

完成系统设置中其余屏幕的设置(转至 Server UI 和Engine帮助页面,了解这些屏幕的详情),然后选择 Finish 完成。

要完成 Gallery 管理员帐户的创建流程,请转至 Server 的登录页面。为此,请选择系统设置 > Status(状态)页面上显示的 Server 链接,或在 Internet 浏览器中输入 Server 的 URL。

单击Sign In(登录)。

在登录页面上,选择注册新账户。

输入名字和姓氏,然后从下拉菜单中选择一个时区。

在Email中,输入您在系统设置 > Gallery Authentication 上为Default Gallery Administrator(默认 Gallery 管理员)提供的邮件地址。

在Password(密码)中,创建帐户密码。您的密码必须包含:

至少包含 8 个字符

至少包含 1 个字母

至少包含 1 个数字

大写和小写字母

至少包含 1 个特殊字符

选择注册。

您现在以 Gallery (Server) 管理员身份登录。您在注册表单中输入的凭证将另存为您的凭证,供以后使用。您现在可以添加 Server 用户了。转至Add Server Users(添加 Server 用户)。

重要

如果您将 AWS 与 Windows 身份验证配合使用,则 TCP 连接必须保持相同的源端口才能保持已经过身份验证的状态。因此,我们建议使用网络负载均衡器或传统负载均衡器,而不是应用程序负载均衡器。

注意

设置 Integrated Windows Authentication (集成 Windows 身份验证)和 Integrated Windows Authentication with Kerberos(使用 Kerberos 的 Windows 身份验证)的不同之处在于身份验证协议,也就是通过 Active Directory 对用户进行身份验证所使用的协议。Integrated Windows Authentication(集成 Windows 身份验证)选项使用 NTLM,而 Integrated Windows Authentication with Kerberos(使用 Kerberos 的 Windows 身份验证)会将 NTLM 替换为 Kerberos。

Server 本身不需要特殊配置,但 Kerberos 选项需要 Active Directory 网域中存在正确配置的 Kerberos 领域和 KDC。

选择Integrated Windows authentication(集成 Windows 身份验证)后,在 Gallery Authentication(Gallery 身份验证)页面底部建立Default Gallery Administrator(默认 Gallery 管理员)。Gallery (Server) 管理员管理用户、工作流等。对于Integrated Windows authentication(集成 Windows 身份验证),请按以下格式输入用户帐户:domain\username。

完成系统设置中其余屏幕的设置(转至 Server UI 和Engine帮助页面,了解这些屏幕的详情),然后选择 Finish 完成)。

默认 Gallery (Server) 管理员现在可以访问 Server。为此,请选择系统设置 > Status(状态)页面上显示的 Server 链接,或在 Internet 浏览器中输入 Server 的 URL。您现在以 Gallery (Server) 管理员身份登录,并且可以添加 Server 用户了。转至Add Server Users(添加 Server 用户)。

多网域支持

Server 支持多个网域进行 Windows 身份验证。您无需在 Server 中配置任何内容即可启用此功能,但这些功能和权限必须在所有网域中都存在。

Server 运行所在的网域需要与其他网域用户具有相同的信任策略,以便 Active Directory 可以解析和确定用户权限。

两个网域必须同属于一个林。

Alteryx 服务需要能够从两个网域的 CN=Users 和 CN=Computers 容器中读取所有属性。Alteryx 服务在其安装所在服务器上的本地系统帐户下运行。如果定义专用服务帐户而不是使用本地系统,则该帐户必须具有从两个容器中读取所有属性的权限,才能为两个网域启用身份验证。

要配置 SAML 身份验证进行单点登录 (SSO),您的身份提供商 (IDP) 必须支持 SAML。

重要

为 Server 配置 SAML 身份验证之前,您必须在身份提供商中将 Server 添加为服务提供商。身份提供商可能需要...

ACS 基 URL(例如 http://localhost/webapi/Saml2/Acs)。

SP 实体 ID(例如 http://localhost/webapi/Saml2)。

从 2022.3 版开始,我们将通过 Web API 服务使用更新后的服务提供商端点。使用以前的端点的现有配置将继续工作,目前不需要执行任何操作,仍可继续对现有的 Alteryx Server 使用 SAML。如需了解详情,请参阅 Server 2022.3 发行说明。

身份提供商可能还要求您将 email、firstName 和 lastName 属性语句映射到身份提供商中的相应字段以对用户进行身份验证。

身份提供商签名证书应使用 SHA-256 或更高版本的签名算法进行配置。

选择用于获取身份提供商所需元数据的选项。您可以配置SAMLusing an IDP Metadata URL(使用身份提供商元数据 URL 的 SAML) 或 X509 certificate and IDP SSO URL(X509 证书和身份提供商 SSO URL)。

完成 SAML IDP Configuration(SAML 身份提供商配置)。

ACS Base URL(ACS 基 URL):接受 SAML 消息以建立会话的断言使用者服务的 URL。

IDP URL(身份提供商 URL):在身份提供商中配置的 Alteryx 应用程序的 URL,也称为身份提供商实体 ID。

IDP Metadata URL(身份提供商元数据 URL):身份提供商提供的 URL,包括用于配置 Alteryx 身份验证服务的身份提供商 SSO URL 和 X509 证书。

IDP SSO URL(身份提供商 SSO URL):身份提供商提供的 SSO URL,供 Alteryx 身份验证服务用于登录身份提供商。

X509 certificate(X509 证书):身份提供商提供的公共证书,用来与 Alteryx 身份验证服务进行安全通信。

Enable Request Signing(启用请求签名):对于需要请求签名的身份提供商,您可以启用“启用请求签名”设置。此设置需要在 Windows 证书存储中安装具有关联 RSA 私钥的有效签名证书。

SSL/TLS Certificate Hash(SSL/TLS 证书哈希):安装证书和私钥后,请提供 SSL/TLS 证书的唯一哈希。

Verify IDP(验证身份提供商):选择以打开浏览器窗口,登录,测试身份提供商配置,然后设置默认 Server 管理员。

必须创建 Gallery (Server) 管理员帐户来管理网站(管理用户、工作流等)。对于 SAML authentication(SAML 身份验证),请选择Verify IDP(验证身份提供商)以测试身份提供商配置并使用身份提供商凭证填充该字段。

您现在已经以 Server 管理员身份登录。您现在可以添加 Server 用户了。转至Add Server Users(添加 Server 用户)。

注意

管理员可以使用 Azure Active Directory (Azure AD) 和跨域身份管理系统 (SCIM) 协议同步用户和用户组对 Server 的访问。这使管理员能够从身份提供商处管理用户和用户组权限以及 Server 访问权限,并将其作为单一数据源。系统会自动将用户和组从 Azure AD 同步到 Server。这让新 Server 用户可以更快地加入或退出。

此功能适用于使用 SAML 作为其身份验证方法的客户。任何支持跨域身份管理系统 (SCIM) 的身份提供商都可以使用此功能。请注意,我们仅正式测试过 Azure AD 并提供支持。

要阅读有关 SCIM 设置的更多信息,请参阅 Alteryx Server 设置。

有关如何使用Azure Active Directory为SCIM配置Alteryx Server的信息,请转至 使用Azure Active Directory为SCIM配置Alteryx Server。

如需了解 Azure SCIM 的详细信息,请参阅 Microsoft Azure 文档。

如需详细了解如何在 Azure 中部署和测试 SCIM 端点,请参阅教程:在 Azure Active Directory 中开发示例 SCIM 端点。

如有关于 Azure SCIM 与 Alteryx Server 的最基本问题,请参阅以下答案:

启用 SCIM 后,Azure(或其他身份提供商)中的任何实体都将与 Server 同步,将来如果更改这些实体,也会更改 Server 中的相关对象。同时存在于身份提供商和 Server 中的现有用户和用户组将会关联起来,并且会根据身份提供商中的改动相应更新。身份提供商将被视为这些对象的信任数据源。例如,如果用户 John Smith 同时存在于两者之中,并且启用了 SCIM,如果您在 Server 中将 John Smith 改为 John Doe,下次同步就会将其改回 John Smith。

用户组通过名称关联在一起,而用户通过邮件地址关联在一起。

仅存在于 Server 中的本地用户和用户组不在身份提供商的范围内,将继续作为由 Server 管理的对象。

某些字符可能无法从 SCIM 传输到 Server - 这取决于身份提供商。如果身份提供商允许在用户组或用户对象名称中使用特殊、受限或保留字符,则相应字符将同步到 Server。我们并不明确允许或禁止这些对象名称中可以包含哪些字符。

Server 不会为跨域身份管理系统 (SCIM) 启动与身份提供商( IDP)的连接。但 Server 会提供一系列 API 端点和一个访问令牌让身份提供商用来启动与 Server 的连接。您可以使用标准 API 测试工具(例如 Postman)手动测试这些端点。

Server 审核日志记录会审核对用户和用户组对象做出的所有改动。这包括跨域身份管理系统 (SCIM)所做的改动。

SCIM 不会更新资产所有权、角色或权限。因此,任何现有用户和用户组都将保留其当前拥有的资产,以及分配给他们的角色和权限。

Server 用户组设置决定了各种权限。Azure Active Directory 不存储权限。

在将 AD 用户组从 Azure 同步到 Server 时,管理员可以在 Server 中为这个新创建的用户组设置权限。然后,当您将新用户添加到该 AD 用户组时,SCIM 就会自动将该用户添加到 Server 用户组。然后,用户将根据该 Server 用户组获得权限。

SCIM 功能仅涉及向用户和用户组授予从 Azure AD 访问 Server 的权限。此同步不包括对 Azure 中任何其他资源的权限,例如数据库。用户仍需要通过 DCM 或 Server 数据连接来获取所有数据。

如果您必须回滚到不包含 SCIM 的旧版 Server,SCIM 将无法正常工作,且在重新升级 Server 之前不可用。

如果您从在配置 SCIM 之前还原数据库备份,则必须在还原后重新配置 SCIM 并执行初始同步。

如果您必须将备份还原到使用 SCIM 的 Server 版本,则必须从 IDP 端执行完全重新同步,以使我们的数据库恢复与 IDP 同步。

当您使用 SCIM 禁用用户时,计划会表现得与现在停用或删除用户时相同。其行为与您通过 Server UI 或 API 停用用户或通过 API 删除用户的行为相同。如需了解详情,请参阅停用用户。

同步时间因身份提供商而异,可能允许进行配置。对于 Azure,同步最长可能需要 40 分钟,这是一个无法配置的静态值。

我们对 Azure 进行了广泛的测试,但对 Okta 进行的测试则相对有限。但是,我们无法测试 Okta 配置代理,因为其仅向付费客户提供服务。其他身份提供商应该正常工作,但没有经过测试。