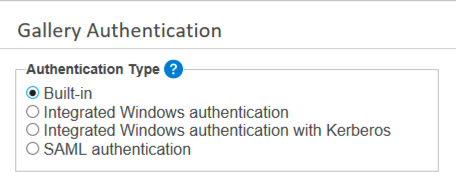

Konfigurieren Sie auf der Seite System Settings > Gallery Authentication (Gallery-Authentifizierung) die Authentifizierungsmethode, die Sie für die Zugriffsverwaltung auf Server verwenden möchten.

Wählen Sie zunächst die Authentifizierungsmethode aus, die Sie für Ihren Server verwenden möchten. Navigieren Sie dann zu den Einrichtungsschritten für die ausgewählte Methode.

Server unterstützt integrierte Authentifizierung, integrierte Windows-Authentifizierung mit oder ohne Kerberos-Unterstützung und SAML-Authentifizierung.

Built-in (Integriert): Die Benutzer geben eine E-Mail-Adresse und ein Kennwort ihrer Wahl an, um auf Server zuzugreifen.

Integrated Windows authentication (Integrierte Windows-Authentifizierung): Benutzer greifen mit internen Netzwerkanmeldedaten auf Server zu.

Integrated Windows authentication with Kerberos (Integrierte Windows-Authentifizierung mit Kerberos): Benutzer greifen mit internen Netzwerkanmeldedaten und Kerberos-Authentifizierungsprotokollen auf Server zu. Der Einrichtungsvorgang für die „Integrierte Windows-Authentifizierung“ und die „Integrierte Windows-Authentifizierung mit Kerberos“ ist identisch. Weitere Informationen finden Sie unter Einrichtung des ausgewählten Authentifizierungstyps abschließen und Integrierte Windows-Authentifizierung einrichten.

SAML-Authentifizierung: Benutzer greifen mit Anmeldedaten des Identitätsanbieters (Identity Provider, IDP) auf den Server zu.

Warnung

Alteryx Server unterstützt keine Änderung des Authentifizierungstyps nach der Konfiguration. Nachträgliche Änderungen können die Server-Funktionalität beeinträchtigen. Wenn Sie den Authentifizierungstyp ändern möchten, wenden Sie sich an Ihr Account-Team, um weitere Hilfeoptionen zu besprechen.

Die Einrichtung ist für jeden Authentifizierungstyp unterschiedlich. Wählen Sie den gewünschten Authentifizierungstyp aus und befolgen Sie die Schritte zum Abschließen der Einrichtung.

Nachdem Sie Built-in (Integrierte Authentifizierung) ausgewählt haben, erstellen Sie unten auf der Seite Gallery Authentication (Gallery-Authentifizierung) einen Default Gallery Administrator (Gallery-Standardadministrator). Der Gallery (Server)-Administrator verwaltet Benutzer, Workflows und mehr. Geben Sie für die Integrierte Authentifizierung die E‑Mail-Adresse des Administrators ein.

Schließen Sie die verbleibenden Bildschirme in den System Settings ab (weitere Informationen zu diesen Bildschirmen finden Sie auf den Hilfeseiten Server-Benutzeroberfläche und Engine). Wählen Sie dann Finish aus.

Um die Erstellung des Gallery-Administratorkontos abzuschließen, wechseln Sie zur Server-Anmeldeseite. Wählen Sie dazu den Link zu Server aus, der auf der Seite System Settings > Status angezeigt ist, oder geben Sie die Server-URL in Ihren Internetbrowser ein.

Wählen Sie Anmelden aus.

Wählen Sie auf der Anmeldeseite Melden Sie sich für ein neues Konto an aus.

Geben Sie einen Vornamen und Nachnamen ein und wählen Sie eine Zeitzone aus dem Auswahlmenü aus.

Geben Sie unter E‑Mail die E‑Mail-Adresse ein, die Sie für den Gallery-Standardadministrator auf der Seite System Settings > Gallery Authentication angegeben haben.

Erstellen Sie unter Kennwort ein Kontokennwort. Ihr Kennwort muss Folgendes enthalten:

Mindestens 8 Zeichen

Mindestens 1 Buchstaben

Mindestens 1 Zahl

Groß- und Kleinbuchstaben

Mindestens 1 Sonderzeichen

Wählen Sie Anmelden.

Sie sind jetzt als Gallery (Server)-Administrator angemeldet. Ihre Angaben aus dem Anmeldeformular werden für die Zukunft als Ihre Anmeldedaten gespeichert. Sie können jetzt Server-Benutzer hinzufügen. Navigieren Sie zu Server-Benutzer hinzufügen.

Wichtig

Wenn Sie AWS mit Windows-Authentifizierung verwenden, muss die TCP-Verbindung denselben Quellport beibehalten, um authentifiziert zu bleiben. Aus diesem Grund empfehlen wir die Verwendung des Netzwerklastenausgleichs oder des klassischen Lastenausgleichsmoduls anstelle des Anwendungslastenausgleichs.

Anmerkung

Der Unterschied bei der Einrichtung der integrierten Windows-Authentifizierung und der integrierten Windows-Authentifizierung mit Kerberos ist das Protokoll, das zur Authentifizierung von Benutzern mit Active Directory verwendet wird. Die Option „Integrierte Windows-Authentifizierung“ verwendet NTLM, während die Option „Integrierte Windows-Authentifizierung mit Kerberos“ NTLM durch Kerberos ersetzt.

Es ist keine spezielle Konfiguration innerhalb von Alteryx Server selbst erforderlich. Aber für die Kerberos-Option müssen ein ordnungsgemäß konfigurierter Kerberos-Bereich und ein KDC in der Active Directory-Domäne vorhanden sein.

Nachdem Sie Integrated Windows authentication (Integrierte Windows-Authentifizierung) ausgewählt haben, erstellen Sie unten auf der Seite Gallery-Authentication einen Default Gallery Administrator (Gallery-Standardadministrator). Der Gallery (Server)-Administrator verwaltet Benutzer, Workflows und mehr. Für Integrated Windows authentication, geben Sie das Benutzerkonto in diesem Format ein: domain\username.

Schließen Sie die verbleibenden Bildschirme in den System Settings ab (weitere Informationen zu diesen Bildschirmen finden Sie auf den Hilfeseiten Server-Benutzeroberfläche und Engine). Wählen Sie dann Finish aus.

Der Gallery (Server)-Standardadministrator kann jetzt auf den Server zugreifen. Wählen Sie dazu den Link zu Server aus, der auf der Seite System Settings > Status angezeigt ist, oder geben Sie die Server-URL in Ihren Internetbrowser ein. Sie sind jetzt als Gallery (Server)-Administrator angemeldet und können Server-Benutzer hinzufügen. Navigieren Sie zu Server-Benutzer hinzufügen.

Unterstützung mehrerer Domänen

Alteryx Server unterstützt mehrere Domänen für die Windows-Authentifizierung. Sie müssen dafür keine Konfiguration in Alteryx Server vornehmen, aber diese Funktionen und Berechtigungen müssen domänenübergreifend vorhanden sein.

Die Domäne, auf der Alteryx Server ausgeführt wird, muss über die gleiche Vertrauensrichtlinie wie andere Domänenbenutzer verfügen, damit Active Directory Benutzerberechtigungen auflösen und festlegen kann.

Beide Domänen müssen Teil derselben Forest-Struktur sein.

Der Alteryx Dienst muss in der Lage sein, alle Attribute aus den Behältern „CN=Users" und „CN=Computers" für beide Domänen zu lesen. Der Alteryx Dienst wird unter dem lokalen Systemkonto auf dem Server ausgeführt, auf dem er installiert ist. Wenn Sie ein dediziertes Dienstkonto definieren, anstatt das lokale System zu verwenden, muss das Konto über die Berechtigung verfügen, alle Attribute aus beiden Behältern zu lesen, um die Authentifizierung für beide Domänen zu aktivieren.

Um die SAML-Authentifizierung für Single Sign‑On (SSO) zu konfigurieren, muss Ihr IDP SAML unterstützen.

Wichtig

Bevor Sie die SAML-Authentifizierung für Server konfigurieren, müssen Sie Alteryx Server als Dienstanbieter im IDP hinzufügen. Der IDP benötigt möglicherweise:

die ACS-Basis-URL (z. B. http://localhost/webapi/Saml2/Acs).

die SP-Entitäts-ID (z. B. http://localhost/webapi/Saml2).

Ab Version 2022.3 verwenden wir über den Web-API-Service aktualisierte Endpunkte für Dienstleister. Bestehende Konfigurationen, die die vorherigen Endpunkte verwenden, funktionieren weiterhin und Sie können SAML weiterhin für Ihren bestehenden Alteryx Server verwenden. Weitere Informationen finden Sie in den Versionshinweisen zu Server 2022.3.

Der IDP kann auch erfordern, dass Sie die Attributanweisungen für E‑Mail-Adresse, Vorname und Nachname (email, firstName, lastName) den entsprechenden IDP-Feldern zuordnen, um Benutzer zu authentifizieren.

Das IDP-Signaturzertifikat sollte mindestens mit dem Signaturalgorithmus SHA-256 konfiguriert werden.

Wählen Sie eine Option zum Abrufen der vom IDP geforderten Metadaten aus. Sie können SAML mit IDP-Metadaten-URL oder X509-Zertifikat und IDP-SSO-URL konfigurieren.

Schließen Sie die SAML-IDP-Konfiguration ab.

ACS-Basis-URL: URL für den Assertion Consumer Service, der SAML-Nachrichten zum Aufbau einer Sitzung akzeptiert

IDP-URL: URL für die im IDP konfigurierte Alteryx-Anwendung, auch bekannt als IDP-Entitäts-ID

IDP-Metadaten-URL: vom IDP bereitgestellte URL, welche die IDP-SSO-URL und das X509-Zertifikat zur Konfiguration des Alteryx-Authentifizierungsdienstes enthält

IDP-SSO-URL: vom IDP bereitgestellte SSO-URL, die der Alteryx-Authentifizierungsdienst zur Anmeldung beim IDP verwendet

X509-Zertifikat: öffentliches Zertifikat, das vom IDP für die sichere Kommunikation mit dem Alteryx-Authentifizierungsdienst bereitgestellt wird

Enable Request Signing (Anfragesignierung aktivieren): Für IDPs, die eine Anfragesignierung erfordern, können Sie die entsprechende Einstellung auswählen. Dafür muss ein gültiges signiertes Zertifikat mit einem verknüpfen privaten RSA-Schlüssel im Windows-Zertifikatspeicher installiert sein.

SSL-/TLS-Zertifikathash: Sobald Sie Ihr Zertifikat und Ihren privaten Schlüssel installiert haben, stellen Sie den eindeutigen Hash für das SSL-/TLS-Zertifikat bereit.

Verify IDP (IDP überprüfen): Wählen Sie diese Option aus, um ein Browserfenster zu öffnen, sich anzumelden, die IDP-Konfiguration zu testen und den Server-Standardadministrator festzulegen.

Zur Verwaltung der Seite (Benutzer-, Workflow- und sonstige Verwaltung) muss ein Gallery (Server)-Administratorkonto erstellt werden. Wählen Sie für die SAML-Authentifizierung die Option Verify IDP aus, um die IDP-Konfiguration zu testen und das Feld mit IDP-Anmeldedaten zu füllen.

Sie sind jetzt als Server-Administrator angemeldet. Sie können jetzt Server-Benutzer hinzufügen. Navigieren Sie zu Server-Benutzer hinzufügen.

Anmerkung

Admins können für Benutzer:innen und Gruppen den Zugriff auf Server über Azure Active Directory (Azure AD) und das SCIM-Protokoll synchronisieren. So können Admins Berechtigungen für Benutzer:innen und Gruppen sowie den Zugriff auf Server über ihren Identitätsanbieter als zentrale Informationsquelle verwalten. Die Synchronisierung der Benutzer:innen und Gruppen von Azure AD mit Server erfolgt automatisch. Dadurch wird das Hinzufügen und Entfernen neuer Server-Benutzer:innen beschleunigt.

Diese Funktionalität ist für Kundinnen und Kunden verfügbar, die SAML als Authentifizierungsmethode verwenden. Jeder Identitätsanbieter, der SCIM unterstützt, kann diese Funktionalität verwenden. Beachten Sie, dass nur Azure AD offiziell getestet ist und unterstützt wird.

Weitere Informationen zu den SCIM-Einstellungen finden Sie unter Alteryx Server-Einstellungen.

Informationen zur Konfiguration von Alteryx Server für SCIM mit Azure Active Directory finden Sie unter Konfigurieren von Alteryx Server für SCIM mit Azure Active Directory.

Weitere Informationen zu Azure SCIM finden Sie in der Dokumentation zu Microsoft Azure.

Informationen zur Bereitstellung und zum Testen Ihres SCIM-Endpunkts in Azure finden Sie im Tutorial: Entwickeln eines SCIM-Beispielendpunkts in Azure Active Directory.

Nachfolgend finden Sie Antworten auf die grundlegendsten Fragen zur Nutzung von Azure SCIM zusammen mit Alteryx Server.

Sobald Sie SCIM aktiviert haben, werden alle in Azure (oder bei einem anderen IDP) vorhandenen Entitäten mit Server synchronisiert. Zukünftige Änderungen an diesen Entitäten führen zu Änderungen an den zugehörigen Objekten in Server. Vorhandene Benutzer:innen und Gruppen in Server, die auch beim IDP vorhanden sind, werden verknüpft und mit beim IDP vorgenommenen Änderungen aktualisiert. Der IDP gilt als die ausschlaggebende Informationsquelle für diese Objekte. Beispiel: Der Benutzer „John Smith“ ist in Server und beim IDP vorhanden und Sie haben SCIM aktiviert. Wenn Sie jetzt „John Smith“ auf Server zu „John Doe“ ändern, wird es bei der nächsten Synchronisierung wieder zu „John Smith“ geändert.

Gruppen werden nach Namen und Benutzer nach E-Mail verlinkt.

Lokale Benutzer:innen und Gruppen, die nur in Server vorhanden sind, liegen außerhalb des IDP-Anwendungsbereichs und werden als Objekte weiterhin von Server verwaltet.

Bestimmte Zeichen werden möglicherweise nicht von SCIM zu Server übertragen – dies hängt vom IDP ab. Wenn der IDP Sonderzeichen, eingeschränkte oder reservierte Zeichen im Namen eines Gruppen- oder Benutzerobjekts zulässt, wird das Zeichen mit Server synchronisiert. Für diese Objektnamen werden von uns keine bestimmten Zeichen ausdrücklich zugelassen oder verboten.

Server initiiert für SCIM keine Verbindung zum IDP. Stattdessen wird eine Reihe von API-Endpunkten und ein Zugriffstoken bereitgestellt, das der IDP verwendet, um eine Verbindung zu Server herzustellen. Sie können diese Endpunkte mit Standard-API-Testtools wie Postman manuell testen.

Alle Änderungen an Benutzer- und Gruppenobjekten werden über die Audit-Protokollierung von Server geprüft. Das umfasst auch Änderungen, die per SCIM vorgenommen wurden.

Rollen, Berechtigungen oder Besitzer von Assets werden nicht per SCIM aktualisiert. Daher behalten alle vorhandenen Benutzer und Gruppen die Assets, deren aktueller Besitzer sie sind, sowie die ihnen zugewiesenen Rollen und Berechtigungen.

Die Berechtigungen sind abhängig von den gewählten Server-Gruppeneinstellungen. In Azure Active Directory werden keine Berechtigungen gespeichert.

Wenn Sie eine AD-Gruppe von Azure zu Server synchronisieren, können Admins Berechtigungen für diese neu erstellte Gruppe in Server festlegen. Wenn Sie dieser AD-Gruppe dann einen neuen Benutzer hinzufügen, fügt SCIM diese/n Benutzer:in automatisch auch der Server-Gruppe hinzu. Diese/r Benutzer:in erhält Berechtigungen basierend auf dieser Server-Gruppe.

Die SCIM-Funktion umfasst nur die Möglichkeit, Benutzer und Gruppen von Azure AD aus Zugriff auf Server zu erteilen. Die Synchronisierung umfasst keine Berechtigungen für andere Assets in Azure, wie z. B. Datenbanken. Benutzer:innen müssen weiterhin DCM- oder Server-Datenverbindungen für alle Daten verwenden.

Wenn Sie ein Rollback auf eine ältere Version von Server durchführen müssen, die SCIM nicht enthält, funktioniert SCIM nicht und ist erst dann verfügbar, wenn Server wieder aktualisiert wurde.

Wenn Sie ein DB-Backup aus der Zeit vor der Konfiguration von SCIM wiederherstellen, müssen Sie SCIM danach neu konfigurieren und die erste Synchronisierung durchführen.

Wenn Sie eine Sicherung auf einer Version von Server wiederherstellen müssen, die SCIM verwendet, müssen Sie eine vollständige Resynchronisierung von der IDP-Seite aus durchführen, damit unsere Datenbank wieder mit dem IDP synchron ist.

Wenn Sie eine/n Benutzer mithilfe von SCIM deaktivieren, verhalten sich Zeitpläne genauso wie jetzt, wenn Sie einen Benutzer deaktivieren oder löschen. Sie verhalten sich so, als ob Sie den/die Benutzer:in über die Server-Benutzeroberfläche oder -API deaktiviert oder über die API gelöscht hätten. Weitere Informationen finden Sie unter Benutzer deaktivieren.

Die Synchronisierungsdauer variiert je nach IDP und kann evtl. konfiguriert werden. Azure-Synchronisierungen können bis zu 40 Minuten dauern. Dabei handelt es sich um einen statischen Wert, der nicht konfiguriert werden kann.

Wir haben umfangreiche Tests mit Azure und begrenzt Tests mit Okta durchgeführt. Den Okta Provisioning Agent konnten wir jedoch nicht testen, da er nur zahlenden Kunden zur Verfügung steht. Die anderen IDPs sollten funktionieren, wurden jedoch nicht getestet.