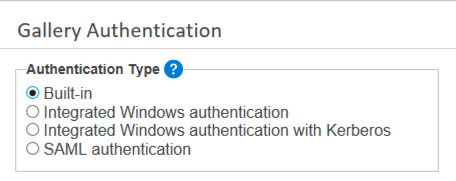

Configura il metodo di autenticazione che desideri utilizzare per gestire l'accesso a Server nella pagina Impostazioni di sistema > Autenticazione di Gallery.

Inizia selezionando il metodo di autenticazione che desideri utilizzare per Server. Quindi, passa alla procedura di configurazione del metodo selezionato.

Server supporta l'autenticazione incorporata, l'autenticazione Windows integrata con o senza supporto Kerberos e l'autenticazione SAML.

Built-in (incorporata): gli utenti specificano un indirizzo e-mail e una password per accedere a Server.

Integrated Windows authentication (Autenticazione integrata di Windows): gli utenti accedono a Server con le credenziali di rete interne.

Integrated Windows authentication with Kerberos (Autenticazione integrata di Windows con Kerberos): gli utenti accedono a Server con le credenziali di rete interne utilizzando i protocolli di autenticazione Kerberos. Il processo di configurazione dell'autenticazione integrata di Windows e dell'autenticazione integrata di Windows con Kerberos è lo stesso. Per maggiori informazioni, nella sezione Complete the Set Up for Your Selected Authentication Type (Esecuzione della configurazione del metodo di autenticazione selezionato) scegli Set Up Integrated Windows Authentication (Configurazione dell'autenticazione integrata di Windows).

SAML authentication (Autenticazione SAML): gli utenti accedono a Server con le credenziali di Identity Provider (IDP).

Avvertimento

Server non supporta la modifica del metodo di autenticazione dopo la configurazione. Questa operazione potrebbe compromettere la funzionalità di Server. Se desideri modificare il metodo di autenticazione, contatta il team dell'account per assistenza.

La configurazione varia a seconda del metodo di autenticazione. Seleziona il metodo di autenticazione che preferisci per visualizzare la procedura corrispondente.

Dopo aver selezionato l'autenticazione Incorporata, crea un amministratore di Server predefinito Amministratore Gallery predefinito in fondo alla pagina Autenticazione Gallery. L'amministratore della Gallery (Server) gestisce utenti, flussi di lavoro e altro ancora. Per l'autenticazione Incorporata, immetti l'indirizzo e-mail dell'amministratore.

Completa le schermate rimanenti in Impostazioni di sistema (per maggiori informazioni su queste schermate, accedi alle pagine di assistenza Interfaccia utente di Server e Engine),quindi seleziona Fine.

Per completare la creazione dell'account amministratore della Gallery, vai alla pagina di accesso di Server selezionando il collegamento a Server visualizzato nella pagina Impostazioni di sistema > Statoo immettendo l'URL di Server nel browser Internet.

Seleziona Sign-in (Accedi).

Nella pagina di accesso, seleziona Registra nuovo account.

Specifica Nome e Cognome, quindi seleziona un fuso orario dal menu a discesa.

In Email, inserisci l'indirizzo email fornito in Amministratore della gallery predefinito nella pagina Impostazioni di sistema > Autenticazione Gallery.

In Password, crea una password per l'account. La password deve contenere:

Almeno 8 caratteri

Almeno una lettera

Almeno un numero

Lettere maiuscole e minuscole

Almeno un carattere speciale

Seleziona Sign Up (Registrati).

A questo punto, sei connesso come amministratore della Gallery (Server). Le credenziali immesse nel modulo di registrazione vengono salvate come tue credenziali personali. e puoi aggiungere utenti in Server. Consulta Aggiunta di utenti in Server.

Importante

Se utilizzi AWS con autenticazione Windows, la connessione TCP deve conservare la stessa porta di origine per mantenere l'autenticazione. Per questo motivo, ti consigliamo di utilizzare il bilanciamento del carico di rete o classico anziché quello dell'applicazione.

Nota

La differenza tra la configurazione dell'autenticazione integrata di Windows e dell'autenticazione integrata di Windows con Kerberos sta nel protocollo utilizzato per l'autenticazione degli utenti con Active Directory. L'opzione Autenticazione integrata di Windows utilizza NTLM, mentre nell'opzione Autenticazione integrata di Windows con Kerberos NTLM è sostituito da Kerberos.

Non è necessaria alcuna configurazione particolare all'interno di Server, ma l'opzione Kerberos richiede la presenza di un'area di autenticazione Kerberos e di un KDC configurati correttamente nel dominio Active Directory.

Dopo aver selezionato Autenticazione integrata di Windows, crea un Amministratore della gallery predefinito in fondo alla pagina Autenticazione Gallery. L'amministratore della Gallery (Server) gestisce utenti, flussi di lavoro e altro ancora. Per l'autenticazione integrata di Windows, immetti l'account utente nel seguente formato: domain\username.

Completa le schermate rimanenti in Impostazioni di sistema (per maggiori informazioni su queste schermate, accedi alle pagine di assistenza Interfaccia utente di Server e Engine),quindi seleziona Fine.

L'amministratore della Gallery (Server) predefinito ora può accedere a Server selezionando il collegamento a Server visualizzato nella pagina Impostazioni di sistema > Stato o immettendo l'URL di Server nel browser Internet. A questo punto, sei connesso come amministratore della Gallery (Server) e puoi aggiungere gli utenti in Server. Consulta Aggiunta di utenti in Server.

Supporto di più domini

Server supporta più domini per l'autenticazione di Windows e non richiede alcuna configurazione per abilitare questa funzionalità. Tuttavia, queste funzionalità e autorizzazioni devono essere presenti in tutti i domini.

Il dominio su cui viene eseguito Server deve avere gli stessi criteri di attendibilità degli utenti degli altri domini, in modo che Active Directory possa risolvere e determinare le autorizzazioni degli utenti.

Entrambi i domini devono far parte della stessa foresta.

Il servizio Alteryx deve essere in grado di leggere tutti gli attributi dai contenitori CN=Users e CN=Computers per entrambi i domini. Il servizio Alteryx viene eseguito con l'account di sistema locale sul server su cui è installato. Se definisci un account di servizio dedicato anziché utilizzare il sistema locale, l'account deve disporre dell'autorizzazione per leggere tutti gli attributi da entrambi i contenitori per attivare l'autenticazione per i due domini.

Per configurare l'autenticazione SAML per Single Sign On (SSO), il tuo Identity Provider (IDP) deve supportare SAML.

Importante

Prima di configurare l'autenticazione SAML per Server, devi aggiungere Server come provider di servizi nell'IDP. L'IDP potrebbe aver bisogno di...

URL di base ACS (ad esempio, http://localhost/webapi/Saml2/Acs).

ID entità SP (ad esempio, http://localhost/webapi/Saml2).

A partire dalla versione 2022.3, stiamo utilizzando endpoint aggiornati del provider di servizi tramite il servizio API Web. Le configurazioni esistenti che utilizzano gli endpoint precedenti continuano a funzionare e non è richiesta alcuna azione per continuare a utilizzare SAML per la versione esistente di Alteryx Server. Per maggiori informazioni, consulta la sezione Note di release di Server 2022.3.

L'IDP potrebbe anche richiedere il mapping delle istruzioni degli attributi e-mail, firstName e lastName ai campi corrispondenti nell'IDP per l'autenticazione degli utenti.

Il certificato di firma IDP deve essere configurato con un algoritmo di firma SHA-256 o superiore.

Seleziona un'opzione per ottenere i metadati richiesti dall'IDP. Puoi configurare SAML utilizzando un URL dei metadati IDP o un Certificato X509 e un URL SSO IDP.

Completa la SAML IDP Configuration (configurazione IDP SAML).

ACS Base URL: URL del servizio consumer di asserzione che accetta messaggi SAML per stabilire una sessione.

IDP URL: URL per l'applicazione Alteryx configurato nell'IDP, noto anche come ID entità SP.

IDP Metadata URL: URL fornito dall'IDP che include l'URL SSO IDP e il certificato X509 per la configurazione del servizio di autenticazione Alteryx.

IDP SSO URL: URL SSO fornito dall'IDP e utilizzato dal servizio di autenticazione Alteryx per accedere all'IDP.

X509 certificate: certificato pubblico fornito dall'IDP per la comunicazione sicura con il servizio di autenticazione Alteryx.

Enable Request Signing (Abilita firma della richiesta): puoi attivare questa impostazione per gli IDP che richiedono la firma della richiesta. Questa impostazione richiede l'installazione di un certificato firmato valido con una chiave privata RSA associata nell'archivio certificati Windows.

SSL/TLS Certificate Hash: dopo aver installato il certificato e la chiave privata, fornisci l'hash univoco per il certificato SSL/TLS.

Verifica IDP: seleziona questa opzione per aprire una finestra del browser, eseguire l'accesso, testare la configurazione IDP e impostare l'amministratore predefinito di Server.

È necessario creare un account amministratore della Gallery (Server) per gestire il sito (utenti, flussi di lavoro e altro). Per l'autenticazione SAML, seleziona Verifica IDP per testare la configurazione IDP e compilare il campo con le credenziali IDP.

A questo punto, sei connesso come amministratore di Server e puoi aggiungere utenti in Server. Consulta Aggiunta di utenti in Server.

Nota

Gli amministratori possono sincronizzare l'accesso di utenti e gruppi a Server utilizzando Azure Active Directory (Azure AD) e il protocollo SCIM. Ciò consente agli amministratori di gestire le autorizzazioni di utenti e gruppi e l'accesso a Server dal proprio provider di identità come unica fonte di riferimento. La sincronizzazione di utenti e gruppi da Azure AD a Server è automatica. Ciò velocizza l'inserimento e l'eliminazione di nuovi utenti di Server.

Questa funzionalità è disponibile per i clienti che utilizzano SAML come metodo di autenticazione e può essere utilizzata da qualsiasi provider di identità che supporta SCIM. Tieni presente che abbiamo testato ufficialmente e supportiamo solo Azure AD.

Per ulteriori informazioni sulle impostazioni SCIM, consulta la sezione Impostazioni di Alteryx Server.

Per informazioni su come configurare Alteryx Server per SCIM con Azure Active Directory, vai a Configura Alteryx Server per SCIM con Azure Active Directory.

Per ulteriori informazioni su SCIM in Azure, consulta la documentazione di Microsoft Azure.

Per informazioni su come implementare e testare l'endpoint SCIM in Azure, consulta Esercitazione: come creare un endpoint SCIM di esempio in Azure Active Directory.

Consulta le risposte alle domande più importanti su SCIM Azure insieme ad Alteryx Server:

Una volta attivato SCIM, tutte le entità in Azure (o altri IDP) si sincronizzeranno con Server e le variazioni future a tali entità modificheranno gli oggetti correlati in Server. Gli utenti e i gruppi esistenti in Server e nell'IDP verranno collegati e aggiornati con le modifiche eseguite da quest'ultimo. L'IDP funge da origine di riferimento per questi oggetti. Ad esempio, se l'utente Mario Rossi esiste in entrambi e hai abilitato il protocollo SCIM, se modifichi Mario Rossi in Mario Bianchi su Server, la sincronizzazione successiva ripristinerà Mario Rossi su entrambi.

I gruppi sono collegati per nome e gli utenti per e-mail.

Gli utenti e i gruppi locali che esistono solo in Server non rientrano nell'ambito dell'IDP e rimangono come oggetti gestiti da Server.

Alcuni caratteri potrebbero non essere trasferiti da SCIM a Server, a seconda dell'IDP. Se l'IDP consente l'uso di caratteri speciali, limitati o riservati nel nome dell'oggetto gruppo o utente, il carattere verrà sincronizzato con Server. Non consentiamo o vietiamo esplicitamente alcun carattere per questi nomi di oggetti.

Server non avvia una connessione all'IDP per SCIM. Fornisce invece una serie di endpoint API e un token di accesso che l'IDP utilizza per avviare una connessione a Server. Puoi testare manualmente questi endpoint utilizzando strumenti di test API standard come Postman.

La registrazione di controllo di Server controlla tutte le modifiche apportate agli oggetti utente e gruppo. Sono incluse le modifiche apportate da SCIM.

SCIM non aggiorna la proprietà, i ruoli o le autorizzazioni delle risorse. Pertanto, tutti gli utenti e i gruppi esistenti conservano le risorse di cui dispongono, nonché i ruoli e le autorizzazioni ad essi assegnati.

Le impostazioni del gruppo di Server determinano le autorizzazioni. Azure Active Directory non memorizza le autorizzazioni.

Quando sincronizzi un gruppo AD da Azure a Server, gli amministratori possono impostare le autorizzazioni per il gruppo appena creato in Server. Successivamente, quando aggiungi un nuovo utente al gruppo AD, SCIM aggiunge automaticamente tale utente al gruppo di Server. L'utente ottiene le autorizzazioni in base al gruppo di Server.

La funzionalità SCIM prevede solo la concessione a utenti e gruppi dell'accesso a Server da Azure AD. Questa sincronizzazione non include le autorizzazioni per altre risorse in Azure, ad esempio i database. Gli utenti dovranno comunque utilizzare le connessioni dati DCM o Server per tutti i dati.

Se è necessario eseguire il rollback a una versione precedente di Server che non include SCIM, quest'ultimo non funzionerà e non sarà disponibile fino a quando Server non verrà nuovamente aggiornato.

Se ripristini un backup del database precedente alla configurazione di SCIM, devi riconfigurare SCIM ed eseguire la sincronizzazione iniziale.

Se devi ripristinare un backup a una versione di Server che utilizza SCIM, devi eseguire una risincronizzazione completa lato IDP per ripristinare la sincronizzazione del database con l'IDP.

Quando disattivi un utente tramite SCIM, le pianificazioni si comportano come quando disattivi o elimini un utente. Il comportamento è il medesimo se l'utente venisse disattivato tramite l'interfaccia utente o l'API di Server o eliminato tramite l'API. Per ulteriori informazioni, consulta Disattivazione di un utente.

I tempi di sincronizzazione variano in base all'IDP e potrebbero essere configurabili. Per Azure le sincronizzazioni possono richiedere fino a 40 minuti e questo valore fisso non può essere configurato.

Abbiamo eseguito test approfonditi con Azure e test limitati con Okta. Tuttavia, non è stato possibile testare l'agente di provisioning Okta, poiché viene fornito solo a pagamento. Gli altri IDP dovrebbero funzionare ma non sono stati testati.