Alteryx Server admite la mayoría de las conexiones de proveedores de identidad (IdP) que se adhieren al estándar SAML 2.0 y permiten inicio de sesión único en Alteryx Server. En este artículo, se aborda la configuración tanto para Azure Active Directory como para Alteryx Server .

Alteryx Server (versión 2022.3 o posterior)

Acceso a Alteryx Server con permisos para ajustar la configuración del sistema de Alteryx

SSL habilitado para la URL del servidor (HTTPS)

Portal de Microsoft Azure

Acceso (normalmente de administrador) para crear y editar aplicaciones empresariales dentro de Azure Active Directory

Ve al portal de Microsoft Azure y selecciona Azure Active Directory > Aplicaciones empresariales . Luego, selecciona + Nueva aplicación y, después, selecciona + Crear tu propia aplicación .

En Crear tu propia aplicación , elige un nombre para la aplicación (recomendamos AlteryxServer). Selecciona Integrar cualquier otra aplicación que no encuentres en la galería (sin galería) y selecciona Crear .

Esto abrirá una página con tu nueva aplicación que se utilizará para la configuración SAML. En Inicio , selecciona Configurar inicio de sesión único y, luego, SAML . Esto abrirá la página de configuración de la información de SAML. Los campos que se requieren y las instrucciones sobre cómo configurarlos se enumeran a continuación.

Selecciona Editar .

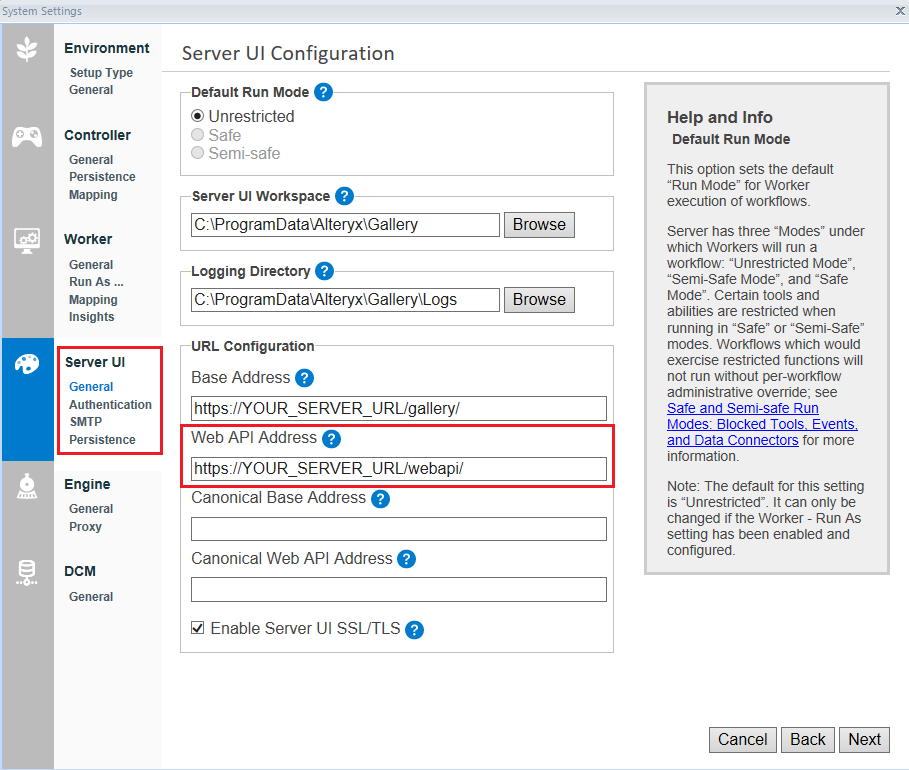

Si deseas obtener la información necesaria para la configuración de SAML, ve a Configuración del sistema de Alteryx > Server UI > General > URL Configuration .

Identificador (Id. de entidad) : obtendrás la URL del identificador (Id. de entidad) en el campo Web API Address en la configuración del sistema en "URL Configuration". Inserta la URL de API web y agrega /Saml2 al final: [WEBAPIURL]/Saml2 . Consulta el paso 1 en la configuración del sistema de Alteryx .

URL de respuesta (URL del servicio de aserción del consumidor) : obtendrás la URL para la URL de respuesta en el campo Web API Address en la configuración del sistema en "URL Configuration". Inserta la URL de WebAPI y agrega /Saml2/acs al final: [WEBAPIURL]/Saml2/acs . Consulta el paso 1 en la configuración del sistema de Alteryx .

Cierra el cuadro Configuración básica de SAML .

Nota

Estos campos solo aceptarán URL HTTPS.

Para actualizar atributos y notificaciones, selecciona Editar .

Notificación requerida: selecciona la notificación que deseas editar. La notificación requerida aparece ahí de forma predeterminada.

Identificador de usuario único (nameID) =dirección de correo electrónico

Formato de identificador de nombre = dirección de correo electrónico

Origen = atributo

Atributo de origen = user.userprincipalname

Nota

Recomendamos usar user.userprincipalname, pero puedes elegir un atributo diferente que sea único y funcione mejor para tu organización.

Notificaciones adicionales: para agregar notificaciones adicionales, selecciona + Agregar nueva solicitud .

Dirección de correo electrónico

Nombre = emailaddress

Nota

También admitimos las siguientes notificaciones: email, user.email, mail, emailaddress y http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/emailaddress.

Namespace = http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Origen = atributo

Atributo de origen = user.mail

Nombre

Nombre = givenname

Nota

También admitimos las siguientes afirmaciones: firstName, User.Firstname, givenName y http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/givenname.

Namespace = http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Origen = atributo

Atributo de origen = user.givenname

Apellido

Nombre = surname

Nota

También admitimos las siguientes afirmaciones: lastName, last_name, User.LastName, surName, sn y http://schedmas.xmlsoap.org//ws/2005/05/identityclaims/surname.

Namespace = http://schemas.xmlsoap.org/ws/2005/05/identity/claims

Origen = atributo

Atributo de origen = user.surname

Nota

Quita los espacios de nombres que se rellenan automáticamente solo para todas las afirmaciones adicionales y asegúrate de que firstName y lastName estén en camel case.

Esta porción se llenará previamente y no necesitas hacer ningún cambio adicional.

URL de metadatos de federación de aplicaciones: necesitarás esta URL para configurar la IDP Metadata URL en la configuración del sistema de Alteryx .

Nota

Aquí es donde puedes descargar manualmente el certificado X509.

Esta porción se llenará previamente y no necesitas hacer ningún cambio adicional.

Identificador de Microsoft Entra: necesitarás esta URL para configurar la IDP URL en la configuración del sistema de Alteryx .

URL de inicio de sesión: necesitarás esta URL para configurar la URL del SSO del IDP en la configuración del sistema de Alteryx si seleccionas el certificado X509 y la URL del SSO del IDP en Seleccionar, junto con la opción para obtener los metadatos requeridos por el IDP.

En la Configuración del sistema de Alteryx , ve a Server UI > General . "Web API Address" es donde ingresarás en la sección "Configuración básica de SAML" en la página "SSO de Microsoft Azure". Selecciona Enable Server UI SSL/TLS para asegurarte de que SSL está habilitado. Debes tener un certificado instalado en Server para obtener más información, consulta Configuración de Alteryx Server para SSL: obtención e instalación de certificados .

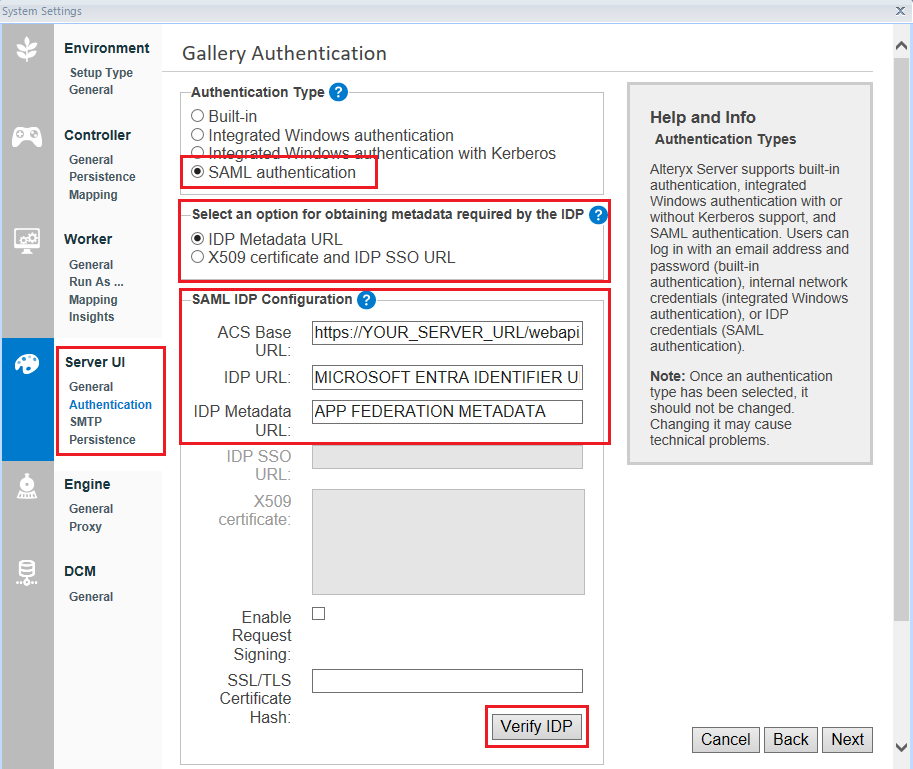

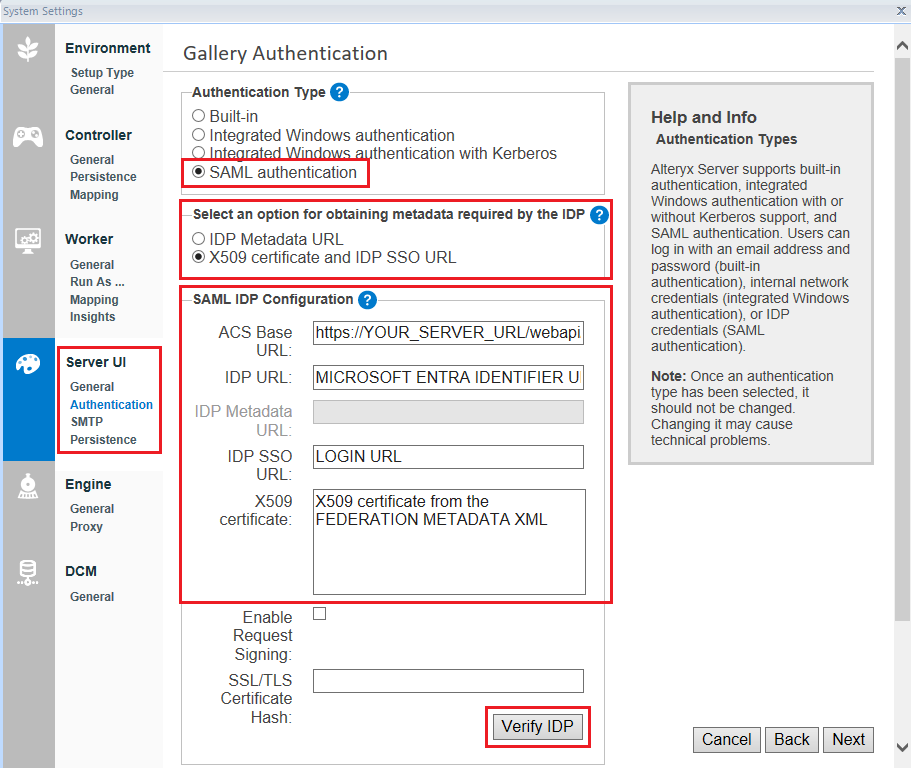

Ve a la configuración del sistema de Alteryx > Server UI > Authentication . Selecciona SAML authentication como el tipo de autenticación en Authentication Type .

Hay dos opciones para configurar SAML en Server. En Select an option for obtaining metadata required by the IDP , selecciona una de estas opciones: IDP Metadata URL o X509 certificate and IDP SSO URL .

Si seleccionaste IDP Metadata URL , ingresa estas tres URL:

ACS Base URL: este campo se rellenará automáticamente y se configurará con HTTPS.

IDP URL: esta es la URL de identificador de Microsoft Entra de la página SSO de Microsoft Azure.

IDP Metadata URL: esta es la URL de metadatos de federación de aplicaciones de la página SSO de Microsoft Azure.

Si seleccionaste X509 certificate and IDP SSO URL , ingresa la siguiente información:

ACS Base URL: este campo se rellenará automáticamente y se configurará con HTTPS.

IDP URL: esta es la URL de identificador de Microsoft Entra de la página SSO de Microsoft Azure.

IDP SSO URL: esta es la URL de inicio de sesión de la página SSO de Microsoft Azure.

X509 certificate: para obtener el certificado X509, ve a la sección Certificados de SAML en la página SSO de Microsoft Azure.

Selecciona Descargar para XML de metadatos de federación .

Abre el archivo XML descargado.

En el archivo XML, busca “X509Certificate”.

Copia todo el certificado X509. El certificado X509 es el texto entre <X509certificate> y </X509certificate> en el archivo XML (sin las etiquetas XML).

Pega el certificado en el campo X509 certificate en la configuración del sistema de Alteryx.

Una vez que hayas ingresado estas URL, selecciona Verificar IDP para probar la conexión.

Nota

También puedes probar la conexión desde el portal de Microsoft Azure. Para hacer esto, ve a la sección Probar inicio de sesión único en la parte inferior de la página Inicio de sesión basado en SAML , selecciona Prueba y, luego, Probar inicio de sesión . Para probar la conexión desde el portal de Microsoft Azure, Server debe estar en ejecución.

Ingresa tus credenciales de Microsoft e inicia sesión. Si el inicio de sesión es correcto, recibirás un mensaje de éxito en Configuración del sistema. Para verificar correctamente el IDP, las credenciales de Microsoft que utilices deben tener acceso a la aplicación sin galería que acabas de crear.

Para guardar la configuración, selecciona Siguiente en el resto de los ajustes.

Una vez que todo esté guardado, ve a la interfaz de usuario de Server en un navegador y selecciona Iniciar sesión ; aquí se te mostrará una página de inicio de sesión de Microsoft Azure.