Ce document fournit des instructions pour les administrateurs qui souhaitent intégrer Alteryx Server à Azure Active Directory (AD) à l'aide de SCIM (System for Cross-domain Identity Management). Utilisez ce guide pour apprendre à activer SCIM dans Server, à configurer Azure AD pour le connecter à Server pour le provisionnement SCIM et à configurer les utilisateurs et les groupes dans Azure AD. Grâce à cette intégration, vous pouvez rationaliser la gestion des utilisateurs et des groupes, garantissant ainsi une expérience synchronisée et fluide entre Alteryx Server et Azure AD.

Note

Cette configuration nécessite qu'Azure puisse communiquer avec Alteryx Server via une connexion HTTPS (SSL/TLS). Vérifiez auprès de vos équipes réseau et sécurité que le réseau, le pare-feu et les routeurs sont correctement configurés pour permettre cette communication. Pour prendre en charge cette communication, TLS doit être activé sur Alteryx Server. Pour plus d'informations sur TLS, consultez la section Configurer SSL/TLS pour Server.

SCIM nécessite qu'Alteryx Server soit configuré pour prendre en charge l'authentification unique SAML.

Pour un nouvel environnement, suivez les étapes décrites dans la section Configurer l'authentification Alteryx Server pour configurer SAML.

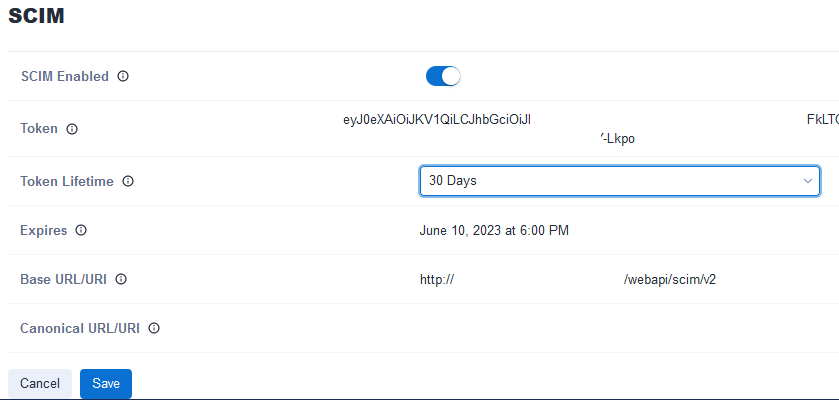

Connectez-vous à Alteryx Server en tant qu'Administrateur (administrateur Server) et accédez à Aministrateur> Paramètres> Configuration> SCIM.

Sélectionnez Modifier.

Activez le bouton pour activer SCIM.

Sélectionnez la durée de vie du jeton en fonction de vos besoins. N'hésitez pas à consulter l'équipe sécurité de votre entreprise pour obtenir des conseils.

Sélectionnez Enregistrer.

Enregistrez l'URI de base et le jeton car vous en aurez besoin pour configurer la connexion dans Azure.

Connectez-vous au portail Azure.

Si vous n'avez pas encore créé d'application pour Alteryx Server, sélectionnez Applications d'entreprise.

Sélectionnez + Nouvelle application.

Sélectionnez + Créer votre propre application.

Dans le panneau de droite, saisissez un nom pour l'application, par exemple « Alteryx Server ».

Sélectionnez Intégrer une autre application que vous ne trouvez pas dans la galerie (hors galerie).

Sélectionnez Créer.

Une fois l'application créée, sélectionnez Authentification unique et configurez l'application pour SAML. Pour plus d'informations, consultez la page Configurer SAML 2.0 sur Alteryx Server pour Azure AD.

Une fois que vous avez créé une application pour Alteryx Server, accédez à cette application.

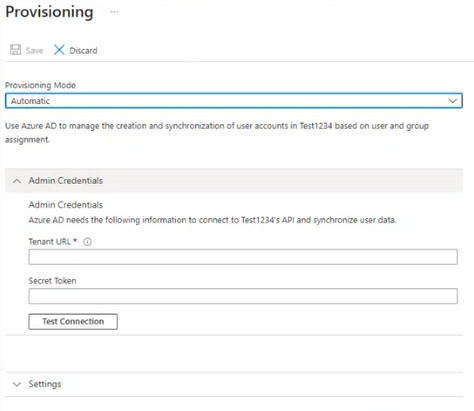

Sélectionnez Provisionnement.

Sélectionnez Automatique pour le Mode de provisionnement.

Pour l'URL du locataire, entrez l'URI de base que vous avez notée dans la section Activation de la prise en charge SCIM (par exemple,

https://host.domain.tld/webapi/scim/v2).Pour Jeton secret, saisissez le jeton que vous avez noté dans la section Activation de la prise en charge SCIM.

Sélectionnez Tester la connexion pour confirmer qu'Azure peut se connecter à Alteryx Server.

Si le test de connexion échoue :

Note

Bien que la connexion SAML puisse fonctionner par défaut, car cela implique une communication dans le sens interne-public d'un utilisateur, cela ne signifie pas que votre instance Azure dispose d'une ligne de site directe vers votre instance Alteryx Server (qui nécessite une communication réussie du cloud public Azure vers un réseau privé) requise pour que SCIM fonctionne correctement.

Si vous obtenez le message d'erreur « Une erreur s'est produite lors de l'envoi de la demande », veuillez consulter les options ci-dessous pour assurer une communication correcte entre ces systèmes.

vérifiez que vous avez saisi l'URL et le jeton corrects.

consultez vos équipes réseau et sécurité pour vous assurer que la connectivité réseau entre Alteryx Server et Azure est autorisée.

Si vous ne pouvez pas autoriser Azure à se connecter directement à Alteryx Server, vous pouvez utiliser l'agent de provisionnement d'Azure plutôt que cette configuration. Pour plus d'informations, contactez votre administrateur Azure et consultez la rubrique Provisionnement des applications sur site Azure AD pour les applications compatibles SCIM.

Connectez-vous au portail Azure.

Accédez à l'application que vous avez créée pour Alteryx Server dans la section Configurer Azure.

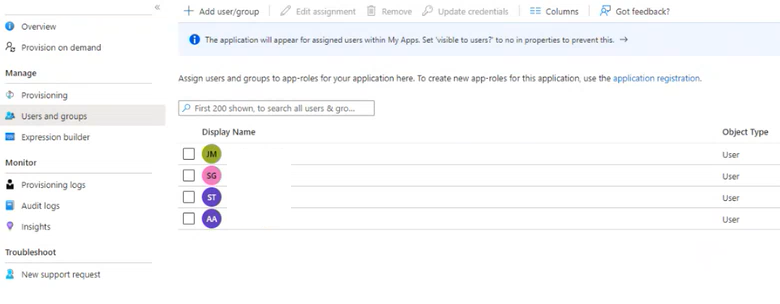

Sélectionnez Utilisateurs et groupes.

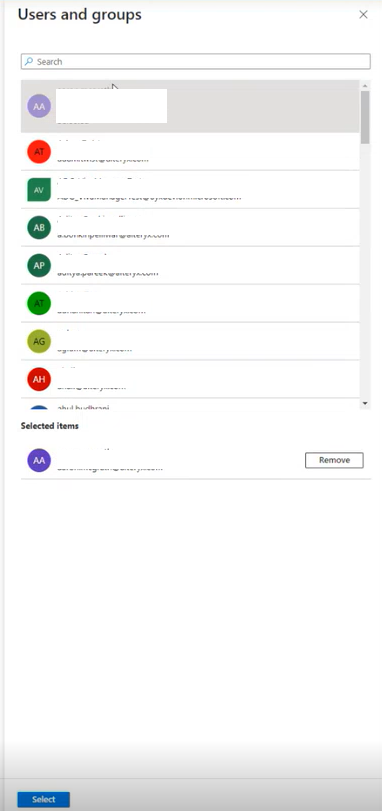

Sélectionnez + Ajouter un utilisateur/groupe.

Dans le panneau de droite, utilisez la fonction de recherche pour trouver et sélectionner les utilisateurs et les groupes que vous souhaitez ajouter.

Les utilisateurs et groupes sélectionnés s'affichent dans la partie inférieure du panneau.

Pour finaliser votre sélection, cliquez sur le bouton Sélectionner en bas du panneau.

Vous revenez alors à la page Utilisateurs et groupes avec une liste des utilisateurs et des groupes associés à l'application.

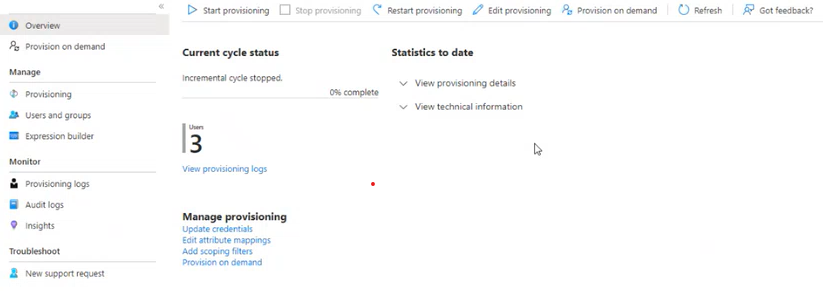

Sélectionnez Provisionnement.

Sélectionnez Démarrer le provisionnement pour activer le provisionnement. Cela lance le cycle de provisionnement incrémentiel par lequel Azure synchronise les utilisateurs et les groupes avec Alteryx Server. Toute modification apportée aux utilisateurs ou aux groupes dans Azure est répercutée sur Server lorsque la synchronisation est terminée. Azure peut prendre jusqu'à 40 minutes pour synchroniser les modifications.

The provisioning process in Alteryx Server produces the following outcomes based on the users and groups assigned to your SCIM app:

Users: Created with the Default role.

Alteryx Custom Groups: Created for each Active Directory group, with the Default role assigned.

User Assignments: Users are added to their respective Custom Group(s) based on their Active Directory group membership.

Attendez au moins 40 minutes pour vous assurer qu'Azure termine un cycle de provisionnement.

Connectez-vous à Alteryx Server en tant qu'Administrateur (administrateur Server).

Accédez à Administrateur> Utilisateurs.

Confirmez que les utilisateurs et les groupes provisionnés dans Azure ont été créés ou mis à jour dans Server.