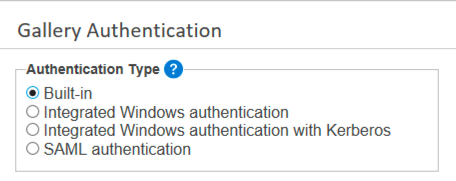

Configure o método de autenticação que deseja usar para gerenciar o acesso ao Server na página Configurações do sistema > Gallery Authentication.

Comece selecionando o método de autenticação que deseja usar para o Server. Em seguida, vá para as etapas de configuração do método selecionado.

O Server é compatível com autenticação interna, autenticação integrada do Windows (com ou sem suporte do Kerberos) e autenticação SAML.

Built-in (interna): os usuários especificam um endereço de e-mail e uma senha de sua escolha para acessar o Server.

Integrated Windows authentication (autenticação integrada do Windows): os usuários acessam o Server com credenciais de rede internas.

Integrated Windows authentication with Kerberos (autenticação integrada do Windows com Kerberos): os usuários acessam o Server com credenciais de rede internas usando protocolos de autenticação Kerberos. O processo de configuração para autenticação integrada do Windows e para autenticação integrada do Windows com Kerberos é o mesmo. Para obter mais informações, vá para Concluir a configuração do tipo de autenticação selecionado e escolha Configurar autenticação integrada do Windows.

SAML authentication (autenticação SAML): os usuários acessam o Server com credenciais do provedor de identidade (IDP).

Atenção

O Server não oferece suporte à alteração do tipo de autenticação após a configuração. Tentar fazer isso pode comprometer a funcionalidade do Server. Se você quiser alterar o tipo de autenticação, entre em contato com a equipe da sua conta para discutir as opções de assistência.

A configuração para cada tipo de autenticação varia. Selecione o tipo de autenticação desejado para ver as etapas para concluir a configuração.

Depois de selecionar Built-in (autenticação interna), atribua um administrador padrão para a IU do Server em Default Gallery Administrator, na parte inferior da página Gallery Authentication. O administrador do Server (Gallery) gerencia usuários, fluxos de trabalho e outros. Para o tipo de autenticação Built-in, digite o endereço de e-mail do administrador.

Conclua as telas restantes das Configurações do sistema (vá para as páginas de ajuda IU do Server e Motor para obter mais informações sobre essas telas) e clique em Finish para concluir.

Para concluir a criação da conta de administrador da IU do Server, vá para a página de login do Server. Para fazer isso, clique no link para o Server exibido na página Configurações do sistema > Status ou digite o URL para o Server no seu navegador da Internet.

Clique em Entrar.

Na página de login, selecione Não tem uma conta? Crie uma agora.

Insira um Nome e um Sobrenome e selecione um fuso horário no menu suspenso.

Em E-mail, digite o endereço de e-mail do administrator que você forneceu no campo Default Gallery Administrator na página Configurações do sistema > Gallery Authentication.

Em Senha, crie uma senha de conta. A sua senha deve ter:

Pelo menos 8 caracteres

Pelo menos 1 letra

Pelo menos 1 número

Letras maiúsculas e minúsculas

Pelo menos 1 caractere especial

Clique em Inscrever-se.

Agora você está conectado como o administrador do Server (Gallery). As credenciais inseridas no formulário de inscrição serão salvas como as suas credencias. Agora você está pronto para adicionar usuários ao Server. Acesse Adicionar usuários do Server.

Importante

Se você estiver usando o AWS com autenticação do Windows, a conexão TCP terá que manter a mesma porta de origem para permanecer autenticada. Por esse motivo, recomendamos usar o balanceador de carga de rede ou clássico em vez do balanceador de carga do aplicativo.

Nota

A diferença na configuração entre a autenticação integrada do Windows e a autenticação integrada do Windows com Kerberos é o protocolo usado para autenticar usuários com o Active Directory. A opção para autenticação integrada do Windows usa NTLM, enquanto a autenticação integrada do Windows com Kerberos substitui o NTLM pelo Kerberos.

Nenhuma configuração especial é necessária dentro do próprio Server, mas a opção com Kerberos requer que realm Kerberos e KDC estejam corretamente configurados e presentes no domínio do Active Directory.

Depois de selecionar Integrated Windows authentication (autenticação integrada do Windows), atribua um administrador padrão para a IU do Server em Default Gallery Administrator na parte inferior da página Gallery Authentication. O administrador do Server (Gallery) gerencia usuários, fluxos de trabalho e outros. Para a opção Integrated Windows authentication, digite a conta de usuário neste formato: domínio\nomedeusuário.

Conclua as telas restantes das Configurações do sistema (vá para as páginas de ajuda IU do Server e Motor para obter mais informações sobre essas telas) e clique em Finish para concluir.

O administrador padrão do Server (Gallery) agora pode acessar o Server. Para fazer isso, clique no link para o Server exibido na página Configurações do sistema > Status ou digite o URL para o Server no seu navegador da Internet. Agora você está conectado como administrador do Server (Gallery) e pronto para adicionar usuários ao Server. Acesse Adicionar usuários do Server.

Suporte a múltiplos domínios

O Server oferece suporte a múltiplos domínios para autenticação do Windows. Você não precisa configurar nada no Server para habilitar isso, mas esses recursos e permissões precisam estar presentes em todos os domínios.

O domínio no qual o Server é executado precisa ter a mesma diretiva de confiança que outros usuários do domínio para que o Active Directory possa resolver e determinar as permissões de usuário.

Ambos os domínios precisam fazer parte da mesma floresta.

O Alteryx Service precisa ser capaz de ler todos os atributos dos contêineres CN=Users e CN=Computers para ambos os domínios. O Alteryx Service é executado na conta do sistema local no servidor em que está instalado. Se você definir uma conta de serviço dedicada em vez de usar o sistema local, a conta deve ter permissão para ler todos os atributos de ambos os contêineres para habilitar a autenticação para ambos os domínios.

Para configurar a autenticação SAML para login único (SSO), seu provedor de identidade (IDP) deve ter suporte para SAML.

Importante

Antes de configurar a autenticação SAML para o Server, você precisa adicioná-lo como um provedor de serviços no IDP. O IDP pode precisar de...

O URL base do ACS (por exemplo, http://localhost/webapi/Saml2/Acs).

O ID de entidade do provedor de serviços (por exemplo, http://localhost/webapi/Saml2).

A partir da versão 2022.3, estamos usando pontos de extremidade atualizados do provedor de serviços por meio do serviço da API Web. As configurações existentes que usam os pontos de extremidade anteriores continuam a funcionar, e nenhuma ação é necessária no momento para continuar usando SAML para seu Alteryx Server existente. Para obter mais informações, consulte as Notas de versão do Server 2022.3.

O IDP também pode exigir que você mapeie instruções de atributos de e-mail, nome e sobrenome (email, firstName e lastName) para os campos correspondentes no IDP para autenticar usuários.

O certificado de assinatura do IDP deve ser configurado com um algoritmo de assinatura SHA-256 ou superior.

Selecione uma opção para obter os metadados exigidos pelo IDP. Você pode configurar o SAML usando um URL de metadados do IDP pela opção IDP Metadata URL ou usar um certificado X509 e URL de SSO do IDP pela opção X509 certificate and IDP SSO URL.

Conclua a configuração na seção SAML IDP Configuration.

ACS Base URL: o URL para o serviço do consumidor de declaração (ACS) que aceita mensagens SAML para estabelecer uma sessão.

IDP URL: o URL para o aplicativo Alteryx configurado no IDP, também conhecido como o ID de entidade do IDP.

IDP Metadata URL: o URL fornecido pelo IDP que inclui o URL de SSO do IDP e o certificado X509 para configurar o serviço de autenticação da Alteryx.

IDP SSO URL: o URL de SSO, fornecido pelo IDP, que o serviço de autenticação da Alteryx usa para fazer login no IDP.

X509 certificate: o certificado público fornecido pelo IDP para comunicação segura com o serviço de autenticação da Alteryx.

Enable Request Signing: para IDPs que requerem assinatura de solicitação, você pode habilitar essa configuração para habilitar assinatura de solicitação. Essa configuração requer que um certificado assinado válido com uma chave privada RSA associada seja instalado no Repositório de Certificados do Windows.

SSL/TLS Certificate Hash: depois que o certificado e a chave privada estiverem instalados, forneça o hash exclusivo para o certificado SSL/TLS.

Verify IDP: clique para abrir uma janela do navegador, fazer login, testar a configuração do IDP e definir o administrador padrão do Server.

Uma conta de administrador do Server (Gallery) deve ser criada para administrar o site (gerenciar usuários, fluxos de trabalho e outros). Para a opção SAML authentication, clique em Verify IDP para testar a configuração do IDP e preencher o campo com credenciais do IDP.

Agora você está conectado como o administrador do Server. Agora você está pronto para adicionar usuários ao Server. Acesse Adicionar usuários do Server.